Günümüzün bağlantılı dünyasında, iyi bir ağ bakımı çok önemlidir. Hem şirketler hem de evler sorunsuz bir web erişimine ihtiyaç duyar. Bunu sağlamanın en önemli yollarından biri NAT, yani Ağ Adresi Çevirisi’dir.

Burada, NAT Aşırı Yükleme olarak da adlandırılan Port NAT’ı inceleyeceğiz. Bu, bir yerel ağdaki birçok cihazın tek bir genel IP adresini paylaşmasını sağlar. Böylece, az sayıda kaynağı en verimli şekilde kullanır. Ayrıca bağlantıları güvenli ve hızlı tutar.

Bu makalede, NAT Overload’u nasıl kuracağınızı göstereceğim. VMware üzerinde bir resim ağ aracı ve sanal makineler kullanacağız. Bu adım adım kılavuz, ağ becerilerinizi geliştirecektir.

Sonunda, tüm cihazlarınızın internete sorunsuz bir şekilde bağlanabilmesini sağlamanıza yardımcı olacaktır. PAT ve bunun neden önemli olduğunu öğrenmek için bize katılın.

Ağda Router’larda PAT (NAT Overload) Ne İşe Yarar?

Popüler bir NAT türü, PAT olarak da adlandırılan Overload’dur. Bu, birçok yerel cihazın tek bir genel IP adresini kullanmasına olanak tanır. Böylece, tüm cihazlar sorunsuz bir şekilde çevrimiçi olabilir.

PAT, diğer NAT kurulumlarına benzemez. Örneğin, Statik NAT bir cihaza kalıcı olarak tek bir genel IP adresi verir. Dinamik NAT ise bir grup genel IP adresi kullanır. Böylece, cihazlar bu gruptan kısa süreli bir adres alır.

Çoğu zaman, bu IP grubu bir ISP tarafından verilir. Bu nedenle, kullanıcının planına bağlı olarak sayı düşük olabilir. Bu sınır, gruplar için akıllı kaynak kullanımını önemli hale getirir.

Ancak PAT yalnızca bir genel IP kullanır. Farklı iç bağlantı noktalarını bu tek dış adrese bağlar. Böylece, birçok cihaz aynı anda çevrimiçi olarak iletişim kurabilir.

Kısacası, birçok ev ve firma, ISP’lerinden yalnızca bir global IP kullanır. Bu durumda, bir yönlendiriciye PAT eklemek çok yaygındır. Bu, IP’lerden tasarruf sağlar ve iç ağ için güvenlik ekler.

GNS3 ile Cisco Router Üzerinde PAT Yapılandırma

NAT Overload PAT çalışma mantığını daha iyi anlamak için ağ simülatör programını çalıştırınız ve aşağıdaki adımları sırasıyla takip ediniz.

Adımlar:

Adım 1

Aşağıdaki görüntüdeki gibi bir ağ topolojisi oluşturunuz ve çalışma alanına Router, Cloud, Switch ve iki adet Host/Bilgisayar ekleyiniz.

Adım 2

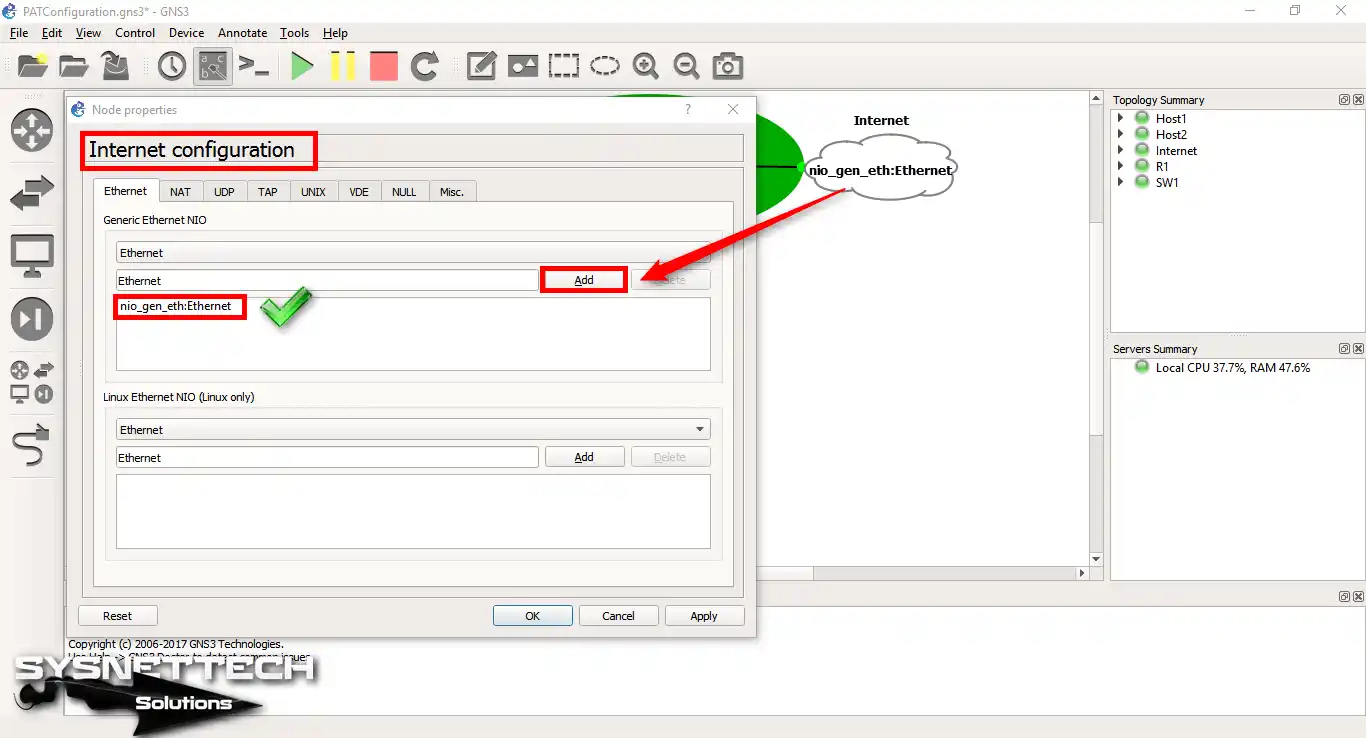

Cloud ayarlarını açınız ve Ethernet sekmesinde bilgisayarınızın fiziksel bağdaştırıcısını seçiniz ve ekleyiniz.

Adım 3

GNS3’te bir Switch‘e iki adet sanal bilgisayar ekleyince ağ bağlantısı problemleri yaşabilmektedir.

Bu sorunu giderebilmek için Switch ayarlarından sanal bilgisayarların takılı olduğu port numaraları üzerinde değişiklik yapabilirsiniz.

Adım 4

Virtual Network Editor açınız ve yeni bir VMnet3 ekleyiniz ve IP adresi bloğunu ağ topolojisine göre yapılandırınız.

Sanal makinelerin bağdaştırıcı ayarlarını VMnet3 olarak yapılandırınız çünkü bu pc’ler ağ topolojisinde 192.168.8.0/24 bloğundadır.

Adım 5

R1 üzerine çift tıklayarak CLI komut istemini açınız. Şimdi, PAT yapılandırmak için aşağıdaki komutları sırasıyla uygulayınız.

R1# conf t

R1(config)# interface fastethernet 0/0

R1(config)# ip address 192.168.8.1 255.255.255.0

R1(config-if)# ip nat inside

R1(config-if)# no shutdown

R1(config-if)# exit

R1(config)# interface fastethernet 0/1

R1(config-if)# ip address dhcp

R1(config-if)# ip nat outside

R1(config-if)# no shutdown

R1(config-if)# exit

R1(config)# access-list 1 permit 192.168.8.0 0.0.0.255

R1(config)# ip nat inside source list 1 interface fastethernet 0/1 overload

R1(config)#exit

R1# copy running-config startup-config

Adım 6

Buraya kadar PAT’ı etkinleştirdiniz. Ardından, VMware’de Windows 8.1 sanal makinesini başlatın. Ardından, Google DNS sunucularına ping atarak ağ bağlantınızı kontrol edebilirsiniz.

Aşağıdaki görüntüde gördüğünüz gibi Google DNS sunucularına Ping işlemi başarılı olacaktır!

Adım 7

Windows 10 sanal makineden de Google DNS sunucularına ping işlemi aşağıdaki gibi başarılı olacaktır!

Adım 8

Ping işlemleri sonrasında, Router’da “show ip nat translations” çalıştırınız. Sonrasında, LAN üzerindeki bilgisayarların İnternet’e erişirken çevrildikleri IP adreslerini ve port numaralarını inceleyiniz.

Adım 9

Aynı şekilde, show ip nat statistics komutunu çalıştırınız ve NAT kayıtlarını inceleyiniz.

Adım 10

Öncelikle, CLI’da “clear ip nat translations *” komutunu yürütünüz. Böylece, cihazınızdaki PAT kayıtlarını sileceksiniz. Hemen sonra da tekrar NAT çevirilerini kontrol edin.

PAT Yapılandırmasında CLI Show Komutları

- show running-config

- R1#show ip nat translations

- R2#show ip nat translations

R1#show running-config

Building configuration...

Current configuration : 1095 bytes

!

version 12.4

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname R1

!

boot-start-marker

boot-end-marker

!

no aaa new-model

memory-size iomem 5

no ip icmp rate-limit unreachable

ip cef

!

no ip domain lookup

ip auth-proxy max-nodata-conns 3

ip admission max-nodata-conns 3

!

ip tcp synwait-time 5

!

interface FastEthernet0/0

ip address 192.168.8.1 255.255.255.0

ip nat inside

ip virtual-reassembly

duplex auto

speed auto

!

interface FastEthernet0/1

ip address dhcp

ip nat outside

ip virtual-reassembly

duplex auto

speed auto

!

ip forward-protocol nd

!

no ip http server

no ip http secure-server

ip nat inside source list 1 interface FastEthernet0/1 overload

!

access-list 1 permit 192.168.8.0 0.0.0.255

no cdp log mismatch duplex

!

control-plane

!

gatekeeper

shutdown

!

line con 0

exec-timeout 0 0

privilege level 15

logging synchronous

line aux 0

exec-timeout 0 0

privilege level 15

logging synchronous

line vty 0 4

login

!

end

R1#

R1#show ip nat translations

Pro Inside global Inside local Outside local Outside global

icmp 192.168.1.102:1 192.168.8.5:1 8.8.8.8:1 8.8.8.8:1

tcp 192.168.1.102:49193 192.168.8.5:49193 2.17.20.139:80 2.17.20.139:80

tcp 192.168.1.102:49194 192.168.8.5:49194 2.17.20.139:80 2.17.20.139:80

tcp 192.168.1.102:49195 192.168.8.5:49195 2.22.109.171:80 2.22.109.171:80

icmp 192.168.1.102:0 192.168.8.10:1 8.8.8.8:1 8.8.8.8:0

tcp 192.168.1.102:49706 192.168.8.10:49706 23.62.98.64:80 23.62.98.64:80

tcp 192.168.1.102:49730 192.168.8.10:49730 23.62.98.64:80 23.62.98.64:80

tcp 192.168.1.102:49731 192.168.8.10:49731 23.62.98.8:80 23.62.98.8:80

tcp 192.168.1.102:49736 192.168.8.10:49736 23.62.98.8:80 23.62.98.8:80

tcp 192.168.1.102:49809 192.168.8.10:49809 173.223.11.177:80 173.223.11.177:80

tcp 192.168.1.102:49854 192.168.8.10:49854 13.107.4.50:80 13.107.4.50:80

tcp 192.168.1.102:49858 192.168.8.10:49858 23.62.98.8:80 23.62.98.8:80

tcp 192.168.1.102:49895 192.168.8.10:49895 13.107.4.50:80 13.107.4.50:80

tcp 192.168.1.102:49897 192.168.8.10:49897 13.107.4.50:80 13.107.4.50:80

tcp 192.168.1.102:49908 192.168.8.10:49908 40.77.229.91:443 40.77.229.91:443

tcp 192.168.1.102:49909 192.168.8.10:49909 40.77.229.17:443 40.77.229.17:443

tcp 192.168.1.102:49914 192.168.8.10:49914 40.77.229.10:443 40.77.229.10:443

tcp 192.168.1.102:49916 192.168.8.10:49916 40.77.226.250:443 40.77.226.250:443

tcp 192.168.1.102:49917 192.168.8.10:49917 92.123.166.179:443 92.123.166.179:443

udp 192.168.1.102:59225 192.168.8.10:59225 192.168.1.1:53 192.168.1.1:53

R1#show ip nat translations

Pro Inside global Inside local Outside local Outside global

tcp 192.168.1.102:49212 192.168.8.5:49212 151.101.194.49:80 151.101.194.49:80

R1#

R1#show ip nat

R1#show ip nat s

R1#show ip nat statistics

Total active translations: 1 (0 static, 1 dynamic; 1 extended)

Outside interfaces:

FastEthernet0/1

Inside interfaces:

FastEthernet0/0

Hits: 180715 Misses: 431

CEF Translated packets: 179908, CEF Punted packets: 2474

Expired translations: 635

Dynamic mappings:

-- Inside Source

[Id: 1] access-list 1 interface FastEthernet0/1 refcount 1

Appl doors: 0

Normal doors: 0

Queued Packets: 0

R1#

NAT Overload Konfigürasyonu ⇒ Video

NAT Overload’ı video olarak nasıl ayarlayacağınızı mı öğrenmek istiyorsunuz? Aşağıdaki faydalı eğitim kaynağımızı izleyin. Takip etmesi kolay ve harika tavsiyelerle dolu. Ayrıca YouTube kanalımıza katılmayı da düşünebilirsiniz. Bu, bize yardımcı olur ve sizi en yeni videolarımızdan haberdar eder!

Sonuç

Son olarak, NAT Overload (PAT) öğrenmek ağınız için çok önemlidir. Kaynakları iyi kullanır ve birçok cihaza sorunsuz web erişimi sağlar.

Adım adım kılavuzumuzu takip ederek, GNS3 ile Cisco yönlendiricisine PAT uygulayabilirsiniz. Bu, genel IP’leri korur ve iç ağınızı daha güvenli hale getirir. Bu bilgi, günümüzün bağlantılı dünyasında hem evler hem de şirketler için gereklidir.

Ağ araçlarını incelerken, iyi bir NAT kurulumunun hızı artırdığını unutmayın. Ayrıca, daha güçlü bir ağ altyapısı oluşturur. Bu dersi kullandığınız için teşekkür ederiz. Umarız ağ becerilerinizi geliştirir!

Ağınızı en iyi hale getirmek için önce NAT Overload (PAT) hakkında bilgi edinin. Ardından diğer NAT türlerine bakın. Bir cihaz için sabit bir genel IP adresine ihtiyacınız varsa, GNS3’te statik NAT yapılandırması için ilgili kılavuzumuza bakın.

Ayrıca, esnek olmak istiyorsanız, dinamik NAT’ı düşünün. GNS3’te dinamik NAT’ı yapılandırma için ilgili makalemiz, bir gruptan kolaylıkla genel IP’ler dağıtmanıza yardımcı olacaktır. Bu seçenekleri bilmek, ağ bakım becerilerinizi geliştirir. Sonuç olarak, tüm cihazlarınızın sorunsuz bir şekilde çevrimiçi olmasını sağlar.