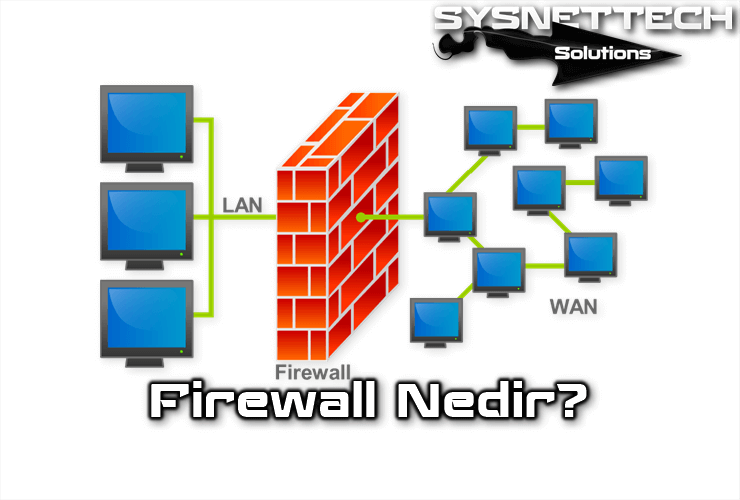

Firewall (Güvenlik Duvarı), yetkili iletişimlere izin verirken yetkisiz erişimi engellemek üzere tasarlanmış bir sistemin veya bilgisayar ağının bir parçasıdır.

Firewall (Güvenlik Duvarı) Nedir, Türleri, Avantajları ve Dezavantajları Nelerdir?

Bir dizi kurala ve diğer kriterlere göre farklı kapsamlar arasında trafiğe izin vermek, sınırlamak, şifrelemek, şifresini çözmek ve yetkili trafiğe izin vermek için yapılandırılmış bir cihaz veya cihaz kümesidir.

Güvenlik duvarları donanım ve yazılımda veya her ikisinin de bir kombinasyonunda uygulanabilir. Firewall, yetkisiz İnternet kullanıcılarının özellikle İnternet’e bağlı özel ağlara, özellikle İntranetlere erişmesini önlemek için yaygın bir şekilde kullanılır.

İntranete giren veya çıkan tüm trafiği inceleyen ve analiz eden güvenlik ölçütlerini karşılamayan trafiği engelleyen güvenlik duvarından geçer.

Düzgün yapılandırılmış bir firewall, LAN ve WAN‘da gerekli korumayı sağlar, ancak asla yeterli tek başına bir çözüm olarak görülmemelidir.

Bilgisayar güvenliğinin daha fazla çalışma ve koruma düzeyini kapsar.

Tarihi

Firewall veya Fireblock terimi aslında bir binadaki yangını veya potansiyel yangın tehlikesini sınırlandıran bir duvar anlamından gelir.

Ek olarak, bir aracın veya hava taşıtının motor bölmesini kabinden ayıran sac gibi benzer malzemeleri ifade etmek için kullanılır.

Firewall teknolojisi, 1980’lerin sonunda, İnternet’in küresel kullanımı, bağlantı ve güvenlik açısından oldukça yeni bir teknoloji olduğu ortaya çıktı.

Ağ güvenliği için güvenlik duvarlarının temelleri, 1980’lerin sonlarında kullanılan ve ağları birbirinden ayrı tutan router/yönlendiricilerdi.

İnternet’in, paylaşım ve kullanılabilirliğine değer veren uyumlu makineleri olan küçük bir kullanıcı topluluğunun iyimserliği 1980’lerin sonunda meydana gelen bir dizi büyük İnternet güvenliği ihlalleri ile son buldu.

Örneğin, zamanında Clifford Stoll, Alman casus sisteminin nasıl manipüle edileceğini keşfetti. Bill Cheswick ise, 1992’de bir saldırganı gözlemlemek için basit bir yapıda elektronik hapishane kurdu.

1988’de NASA’nın California’daki Ames Araştırma Merkezi’ndeki bir çalışan meslektaşlarına bir internet virüsünün saldırısı altında olduklarını ve Berkeley, UC San Diego, Lawrence Livermore, Stanford ve NASA Ames’e ulaştığını bildirdi.

Bu virüs, zamanın bilgisayarlarında birçok güvenlik açığından dolayı oldukça fazla yayılan ve İnternet güvenliğine ilk büyük çaplı saldırı yapan bir Morris solucanıydı.

Paket Filtreleme Teknolojisi

Firewall teknolojisi için yayınlanan ilk belge, DEC (Digital Equipment Corporation/Dijital Ekipman Şirketi) mühendis ekibinin paket filtreleme olarak bilinen filtre sistemleri 1988 yılında geliştirildi.

Bu temel sistem, İnternet güvenliğinin daha teknik ve gelişmiş bir özelliği sayesinde güvenliğin ilk nesli oldu.

AT&T Bell’de Bill Cheswick ve Steve Bellovin, paket filtreleme üzerine araştırmalarına devam ederek orijinal birinci nesil mimarilerine dayanarak kendi şirketleri için bir çalışma modeli geliştirdiler.

Paket filtreleme, İnternet’teki bilgisayarlar arasındaki veri aktarımının temel güvenliğini temsil eden paketleri inceler.

Bir paket filtre kural kümesiyle eşleşirse, paket’in geçmesine izin verilir veya reddedilir. Bu tür paket filtreleme, paketin bir trafik akışının parçası olup olmadığına dikkat etmez. Bunun yerine, her paket yalnızca paketin kendisinde bulunan bilgilere göre filtrelenir.

TCP ve UDP protokolleri, belirli trafik türlerinin yapılarını kullanarak İnternet üzerinden iletişimin çoğunu oluşturur.

Bu yüzden, paket filtresinin her iki tarafındaki bilgisayarlar ikisi de aynı standart dışı bağlantı noktalarını kullanmıyorsa, bir paket filtresi her iki trafik türünü birbirinden ayırt edebilir.

Bir firewall üzerinde yapılandırılan paket filtreleme, OSI referans modelinin ilk üç katmanına etki eder. Dolayısıyla tüm çalışmaların ağ ve fiziksel katmanlar arasında yapıldığı anlamına gelir.

Bir paket oluşturulduğunda ve gönderilmek istendiğinde o pakete izin vermek veya reddetmek için güvenlik duvarı filtreleme yapar.

Paket güvenlik duvarlarından geçtiğinde, bir protokol ve bir bağlantı noktası numarası kullanarak paketi filtreler.

Örneğin, telnet erişimini engelleyen bir kural varsa, 23 numaralı bağlantı noktası için IP protokolünü engeller.

Uygulama Katmanı Teknolojisi

OSI modelinin uygulama katmanı üzerinde uygulanan güvenlik teknolojisidir.

Uygulama güvenlik duvarı, belirli uygulamaları ve protokolleri inceler ve istenmeyen bir protokolün standart olmayan bir bağlantı noktasından gönderilip gönderilmeyeceği veya bir protokolün zararlı bir şekilde kötüye kullanılıp kullanılmadığını algılayabilir.

Bu, OSI referans modelinin yedi katmanının tümünü etkilediğinden, paket filtreleme güvenlik duvarına kıyasla çok daha güvenlidir.

Bir uygulama güvenlik duvarı FTP, Telnet, DNS, DHCP, HTTP/HTTPS, TCP, UDP ve TFTP gibi daha yüksek katman protokollerini filtreleyebilir.

Bir kuruluş belirli bir kelimeyle ilgili tüm bilgileri engellemek istiyorsa, o kelimeyi engellemek için içerik filtreleme yapabilir ancak, uygulama güvenlik duvarları durum bilgisi olanlardan daha yavaştır.

Durum Bilgisi Teknolojisi

1989 ve 1990 yılları arasında, AT&T Bell Labs, Dave Presetto, Janardan Sharma ve Nigam Kshitij’den üç meslektaş, durum bilgisi içeren güvenlik duvarlarını geliştirdi.

Bu üçüncü nesil güvenlik duvarı, her bir paketin bir dizi pakete yerleştirilmesini de dikkate alarak işlem yapar. Bu teknoloji genellikle paket durum denetimi olarak bilinir.

Firewall’dan geçen tüm trafiğin kayıtlarını sakladığından, bir paketin yeni bir bağlantının başlangıcını gösterip göstermediğini belirleyebilmek, mevcut bir bağlantının parçası mı yoksa yanlış bir paket mi olduğunu belirleyebiliyor.

Bu tür yöntemler, devam eden trafiğe veya DDoS saldırılarını önlemeye yardımcı olabilir.

Türleri

Ağ Geçidi Uygulama Seviyesi

FTP ve Telnet sunucuları gibi belirli uygulamalar için güvenlik filtreleri uygular. Bu çok etkili bir yöntem olmasına rağmen performansın düşmesine neden olabilir.

Devre Seviyesinde Ağ Geçitleri

TCP veya UDP bağlantısı kurulduğunda güvenlik yapılandırmalarını uygular. Bağlantı kurulduktan sonra, paketler kontrol olmadan ana bilgisayarlar arasında dolaşabilir.

Daha yüksek bir güvenlik alanından daha düşük bir güvenlik alanından kaynaklanan bir oturumun kurulmasına izin verir.

Ağ Katmanı veya Paket Filtreleme

Bir IP paket filtresi olarak TCP/IP protokolünün ağ düzeyinde çalışır ve bu ana güvenlik duvarı türlerinden biridir ancak etkili ve şeffaf olmasına rağmen yapılandırılması zordur. Filtreler, IP paketlerinin kaynak IP adresi, hedef IP adresi gibi farklı alanlarına göre yapılabilir.

Kaynak ve hedef bağlantı noktası gibi taşıma düzeyi alanlarına veya MAC adresi gibi veri bağlantı düzeyine göre bu tür güvenlik duvarında filtrelere genellikle izin verilir.

Uygulama Katmanı

Uygulama katmanında çalışan bu yöntem, protokollerin özelliklerine uyarlanabilir. Örneğin, HTTP trafiğindeyse, erişmeye çalıştığınız URL‘ye göre filtre yapılandırılabilir.

HTTP trafiğinin 7. katmanındaki güvenlik duvarları genellikle proxy olarak adlandırılır ve bir kuruluşun bilgisayarlarının İnternet’e denetimli bir şekilde girmesine izin verir. Proxy, gerçek ağ adreslerini etkili bir şekilde gizleyen bir teknolojidir.

Kişisel Güvenlik Duvarı

Bilgisayar ile ağın geri kalanı arasındaki iletişimi filtreleyen, bilgisayara yazılım olarak yüklenen özel bir güvenlik duvarıdır ve bu nedenle, kişisel düzeyde kullanılır.

Avantajları

Bir bilgisayar ağında kullanılan firewall teknolojisinin sunduğu temel avantajlar şunlardır;

- Güvenli bağlantı oluşturur.

- Saldırılara karşı korur.

- Bir ağın belirli bölümlerine erişim izni oluşturur ve yalnızca diğer bölümlerindeki veya İnternet’teki yetkili bilgisayarlara izin verir.

- Özel bilgilerin korunmasına yardımcı olur.

- Bir kuruluşta, tanımlanan her kullanıcı grubunun yalnızca gerekli olan hizmetlere ve bilgilere erişebilmesi için erişim düzeylerini yönetir.

- Erişim optimizasyonu sağlar.

- Yerel ve uzak ağı tanımlar ve aralarındaki güvenliği sağlar.

Dezavantajları

Firewall kullanımının dezavantajları ise şunlardır;

- Saldırgan tarafından yapılan bir davranışın firewall tarafından izin verilen trafik üzerinden yapılması sonucunda bu tür saldırıları önleyemez.

- Güvenlik duvarı tarafından filtrelenmeyen bir trafiği önleyemez.

- Yerel ağ saldırılarını ve kuruluşun içindeki kötü amaçlı kullanıcıların yaptığı saldırıları önleyemez.

- Kurumsal casusların önemli verileri fiziksel depolama aygıtlarına kopyalamasını engelleyemez.

- Sosyal mühendislik saldırılarına karşı koruma sağlayamaz.

- Kuruluş içindeki bilgisayarlara bir antivirüs yazılımının yüklenmemesi durumunda firewall bu virüsleri önleyemeyebilir.

- Trafiğe izin verilen hizmetlerin ve protokollerin güvenlik hatalarına karşı koruma sağlamaz.

İnternet Güvenliği

Genel olarak, bir bilgisayar korsanının ilk adımı bilginin hangi biçimde toplandığını ve aynı zamanda ne tür bilginin olduğunu bilmesidir.

Saldırgan ağın organizasyonunu içeren bir veritabanı oluşturabilir ve yerleşik sunucular hakkında bilgi toplayabilir. Dolayısıyla, bir bilgisayar korsanı bu tür bilgileri toplamak için basit olarak, TraceRoute, SNMP protokolünü, DNS sunucu erişim bilgilerini ve Ping programını kullanabilir.

Bu gibi bilgilerin toplanmasının engellenebilmesinin çözümü ise kuruluş ağında bir Firewall’ın kullanılmasıdır.

Ne İşe Yarar?

Güvenlik duvarları, yerel ağları kendilerine karşı İnternet’ten başlatılan saldırılardan korur.

Bir Intranet, şirket bilgilerine yetkisiz erişime ve bilgisayar kaynaklarının ve hizmetlerinin zarar görmesine veya reddedilmesine karşı korumak için tasarlanmıştır.

Dahili kullanıcıları, FTP gibi potansiyel olarak tehlikeli olarak kabul edilen portlardan İnternet hizmetlerine erişmesini önlemek için tasarlanmıştır.

Şirket ağı içerisindeki bilgisayarların İnternet’e yalnızca bir güvenlik duvarından geçtikten sonra erişmesine izin verilir.

İsteklerin, dahili filtreleme yönlendiricisi veya engelleme yönlendiricisi olarak da adlandırılan dahili bir tarama yönlendiricisinden geçmesine izin verilecek şekilde yapılandırıması gerekir.

Bu yönlendirici, paket trafiğinin uzaktan gözetlenmesini önler ve bir kaynağı ve hedefi gibi tüm paketlerdeki bilgileri inceler.

Yönlendirici, bulduğu bilgileri bir filtre tablosundaki kurallarla karşılaştırır ve ardından bu kurallara dayalı paketleri kabul eder veya etmez.

Yönlendirici ayrıca herhangi bir paketin belirli şüpheli İnternet konumlarına gönderilmesine izin vermez.

Bir yönlendirici, e-posta dışında İnternet ile İntranet arasında dolaşan her paketi de engelleyebilir ve sistem yöneticileri, hangi paketlerin desteklenip hangilerinin reddedileceğini yapılandırabilir.

Kurumsal ağlar bir güvenlik duvarıyla korunduğunda, e-posta, kurumsal veritabanlarına ve Web hizmetlerine erişim ve grup çalışması için programların kullanımı gibi olağan dahili ağ hizmetleri kullanılabilir.

Bazı yönlendiriciler, iç mekan seçim yönlendiricisiyle aynı tür teknolojiyi kullanarak İnternet ve çevre ağı arasındaki paketleri seçebilir.

İç yönlendirici seçimi tarafından uygulanan aynı kurallara göre paketleri seçebilir ve dahili yönlendirici arızalansa bile ağı koruyabilir. Bununla birlikte, ana sunucuyu korumak için etkili bir şekilde tasarlanmış paket seçimi için ek kurallar da olabilir.

Bir ağı saldırılardan korumanın ek bir yolu olarak, güvenlik duvarı içindeki bir çevre ağına, bir alt ağa yerleştirilir.

Böylece sunucu, e-posta, FTP erişimi ve diğer tüm veriler ve hizmetler için İnternet’ten gelen bağlantılar için ana iletişim noktası olarak görev yapabilir.

Sunucu tüm bu talepleri inceler ve kişiler yalnızca bu sunucuyla iletişim kurar ve diğer sunucular ile doğrudan bağlantı kurmaz. Bu şekilde yerel ağdaki sunucular saldırılara karşı korunur.

Monitoring/İzleme Yazılımları

İzleme yazılımları, yönlendiricilerin filtrelemek için kullandığı paket filtreleme özelliği gibi çalışır.

Her ikisi de bir ağa giren ve çıkan her IP paketinin başlığındaki verileri inceler ve filtreleme için yönlendiricilerin paketlere izin verip vermemesine karar verilir fakat bir izleme yazılımı sadece bir kayıt tutar.

İzleme yazılımı, paket bilgilerine ek olarak gönderici ve hedef adresini, paket boyutunu, İnternet hizmetinin türünü ve bunların kayıt altına alındığı veritabanındaki günün saati gibi verileri izler ve takip eder.

Tüm paketler bir sunucudan geçtiği için her paketin bilgilerini veritabanına eklemesi gerekli değildir sadece önemli servislerin takibini yapmak için yapılandırılabilirler.

Örnğin, HTTP, FTP, SMTP ve Telnet gibi önemli servislerin paketleri hakkındaki bilgiler veri trafiğinin akışı sırasında izlenebilir.

Sunucu üzerinde çalışan bir monitoring programı, ağ yöneticilerinin yerel ağ ve İnternet trafiğini incelemesine ve analiz etmesine olanak tanır. Böylece günlük ve saatlik toplam ağ trafiği miktarını analiz edebilir ve hangi İnternet sitelerine ziyaret edildiğini kayıt aldına alabilirsiniz ve bunları grafiksel olarak gösterebilirsiniz.

İlgili Yazılar

♦ Windows Defender

♦ VPN Nedir?

♦ Ethernet Nedir?

♦ Metropol Ağı Nedir?

♦ Fiber Ağ Nedir?