Bu makalede, Packet Tracer ile ağ anahtarında Port Güvenliği hakkında bilgi edineceğiz. İlk olarak, Port Güvenliği ve neden kullandığımızı açıklayacağız. Anahtar bağlantı noktasında MAC adreslerini sınırlayarak istenmeyen erişimi engeller. Ardından, Port Güvenliği’ni kurmak için kolay bir kılavuz sunacağız.

Güvenli MAC adreslerinin maksimum sayısını nasıl seçeceğinizi göstereceğiz. Ayrıca, yapışkan MAC adreslerini etkinleştirme hakkında da konuşacağız. Son olarak, bir güvenlik sorunu sırasında ne yapmanız gerektiğini göstereceğiz. Bu kılavuz, ağ güvenliğini anlamanıza ve ağınızı güvende tutmanıza yardımcı olacaktır!

Port Security (Güvenliği) İçin İhlal Türleri

Bir Cisco Switch aygıtlarında Port Güvenliği yapılandırmak önemlidir. Öncelikle, farklı ihlal türlerini anlamalısınız.

Bunlar Shutdown (Kapatma), Restrict (Kısıtlama) ve Protect (Koruma)’dır. Her seçeneğin farklı bir etkisi vardır. Sonuç olarak, doğru seçim ağınızı korurken kullanılabilirliğini de sağlar.

1. Shutdown (Kapatma)

Shutdown ihlal modu en katı güvenlik önlemidir. Bir ihlal olduğunda, anahtar portu hemen kapatır. Bu, portu tamamen devre dışı bırakır.

Kısacası, tüm veri trafiği durur. Bu mod ağı tehditlerden korur. Ancak, meşru kullanıcılar için kesintilere yol açabilir. Portu açmak için yönetici müdahalesi gerekir. Bu da ek sorun giderme süreci demektir.

2. Restrict (Kısıtla)

Restrict modu güvenlik ve erişilebilirlik arasında denge sağlar. Yetkisiz cihaz tespit ettiğinde, anahtar portu kapatmaz. Bunun yerine, sadece saldırganın paketlerini atar.

Ayrıca, meşru trafik akmaya devam eder. Anahtar aynı zamanda bir bildirim oluşturur. İhlal sayısını da kaydeder. Bu mod ağ işlevselliğini korur. Ancak, düzenli izleme yapılmazsa risk oluşabilir. Çünkü kullanıcılar gizli tehditleri fark etmeyebilir.

3. Protect (Koruma)

Protect modu en az kesintiye neden olan yanıttır. Yetkisiz bir aygıt tespit ederse, Switch paketleri atar. Ancak, hiçbir uyarı veya bildirim oluşturmaz.

Bu nedenle, meşru trafik sorunsuz akmaya devam eder. Fakat, ihlal sayısı artmaz. Yöneticiler olayları göremez. Bu durum yanlış bir güvenlik algısı yaratabilir. Çünkü yetkisiz erişim girişimleri fark edilmez.

Özetle, ihlal modu seçimi çok önemlidir. Bu seçim ağ güvenliğini doğrudan etkilediğinden kullanıcı deneyimini de belirler.

Kuruluşlar güçlü güvenlik ve operasyonel süreklilik arasında denge kurmalıdır. Bundan dolayı, her ortamın özel ihtiyaçlarını dikkate almalısınız. Böylece, bilinçli kararlar için düzenli izleme şarttır.

Cisco Switch Üzerinde Port Security Yapılandırma

Cisco Switch’lerde Port Security (Güvenliği) yapılandırmak basit bir işlemdir. Öncelikle, ilgili porta erişmeniz gerekir.

Ardından, “switchport mode access” komutunu kullanmalısınız. Bu komut, cihazınızın arayüzünü erişim portu olarak ayarlayacaktır. Yani böylelikle, port güvenliği için doğru temeli atmış olursunuz.

Portu erişim modu olarak yapılandırmazsanız, switch bir uyarı verecektir. Bu sebeple, komut sıralaması büyük öneme sahiptir. Bu yüzden, herhangi bir arayüzü yapılandırmadan önce onu erişim portuna çevirmelisiniz.

Port Security’yi etkinleştirdikten sonra, bir sonraki adıma geçmelisiniz. Yani, port için bir ihlal (violation) durumu belirlemeniz gerekir. Bu sayede, güvenlik politikasının nasıl tepki vereceğini tanımlamış olursunuz.

Violation durumu 3 türden oluşur. Bunlar;

- Shutdown (Kapat)

- Restrict (Kısıtla)

- Protect (Koru)

Violation Shutdown seçeneği en sağlam güvenlik yöntemidir. Bundan dolayı, bu rehberde sadece onu kullanacağım. Açıkçası, ihlal durumunda cihazımızın arayüzü kapatacağız.

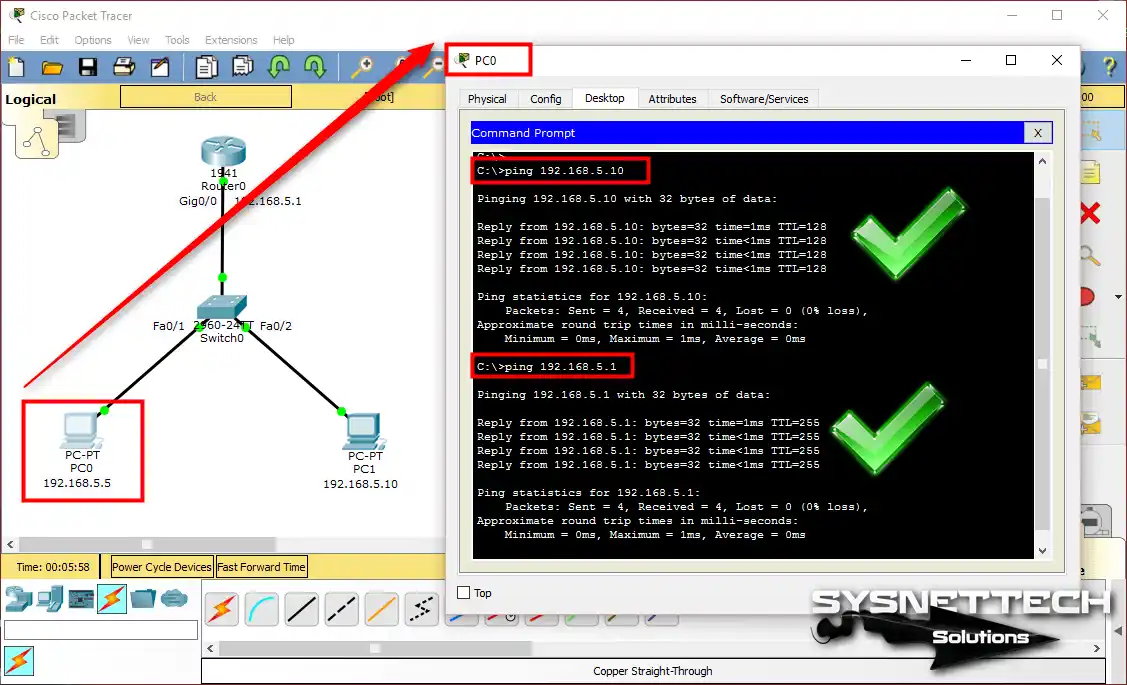

1. Topoloji Oluşturma & PC’lerin Bağlantı Testi

Şimdi, bir Cisco Switch üzerinde port güvenliğini etkinleştirme zamanı! Sonrasında, bu yapılandırmayı nasıl test edeceğimizi adım adım inceleyelim!

Adım 1

Öncelikle, Cisco Packet Tracer açarak çalışma alanına bir Router ekleyin. Ayrıca, bir switch ve iki bilgisayar da ekleyin. Sonrasında, Cisco Router’a bir IP adresi atayın.

Adım 2

Öncelikle, Port Security etkinleştirmeden önce test yapın. PC0’dan router arayüzüne ping atın. Ardından, PC1’e de ping atarak bağlantıyı doğrulayın. Bu sayede, temel ağ iletişiminin çalıştığından emin olun.

Adım 3

Aynı şekilde, PC1’den de ping atarak test edin. Bağlantı testini tamamladıktan sonra, Cisco Switch’e tıklayın. Şimdi, bir sonraki yapılandırma adımına geçebilirsiniz.

2. Packet Tracer Switch Port Security Etkinleştirme

Adım 1

Cisco Switch’e tıklayarak CLI’yi açın. Sonrasında, port güvenliğini yapılandırmaya başlamak için alttaki komutları sırayla uygulayın.

Switch#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#interface fastethernet0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security mac-address sticky

Switch(config-if)#switchport port-security maximum 1

Switch(config-if)#switchport port-security violation shutdown

Switch(config-if)#

Switch(config-if)#exit

Switch(config)#

Switch(config)#interface fastethernet0/2

Switch(config-if)#switchport mode access

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security mac-address sticky

Switch(config-if)#switchport port-security maximum 1

Switch(config-if)#switchport port-security violation shutdown

Switch(config-if)#

Switch(config-if)#end

Switch#

Yukarıdaki konfigürasyon komutlarını açıklayacak olursam:

- Switch üzerinde FastEthernet0/1 ve FastEthernet0/2 arayüzlerinde Port Security aktif hale getirdim.

- Switchport Mode Access komutuyla arayüzü access moda ayarladım.

- Mac-address sticky komutuyla, arayüzlere bağlı PC’lerin MAC adreslerini otomatik olarak hafızaya aldım.

- Maksimum 1 komutu ile de yalnızca 1 adet MAC adresi hafızaya alınarak Port Güvenliği sağladım.

Bu arayüzlere uygulanacak herhangi bir ihlal durumunda, Fa0/1 veya Fa0/2 arayüzleri shutdown olacaktır.

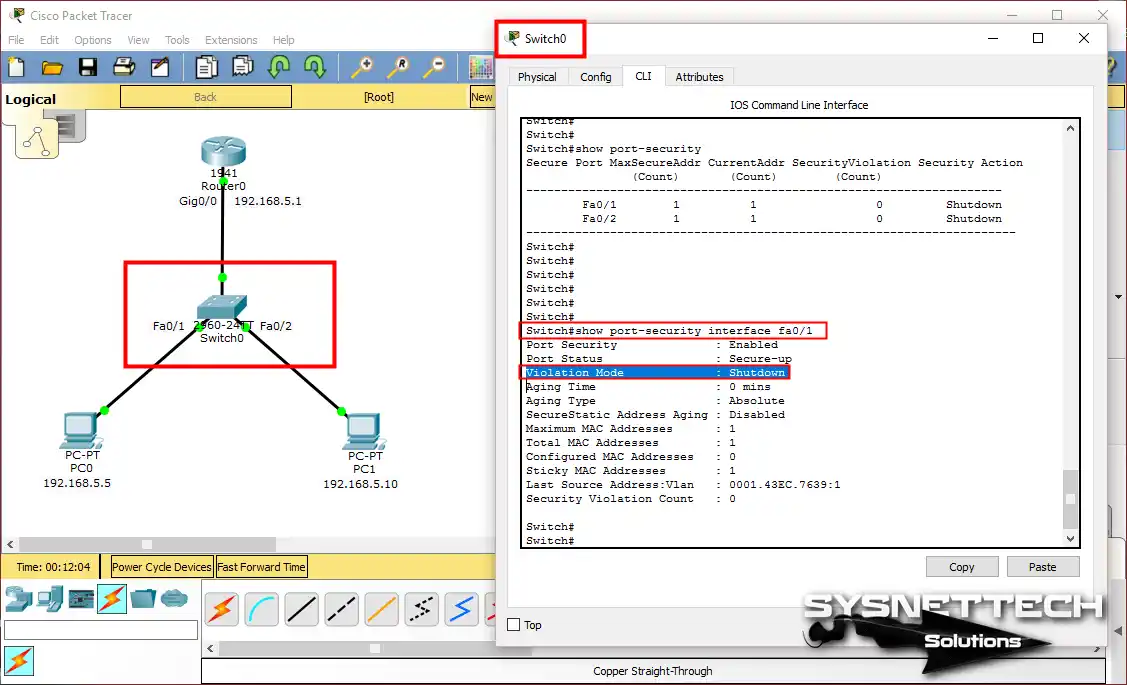

Adım 2

Switch’in privileged moduna girin. Sonra, “show port-security” komutunu uygulayın. Şu an için hiç ihlal olmadı. Bunun için, SecurityViolation (Count) değeri sıfır olarak gözükecektir.

Adım 3

Şimdi, “Show mac address-table” komutunu uygulayın. Böylelikle, Switch’e bağlı cihazlarınızın MAC adreslerini görebilirsiniz.

Ayrıca, cihazınız bu adresleri tabloya kaydediyor. Kısacası, ihlal durumunda bunları referans alacaktır.

Adım 4

“Show port-security interface fa0/1” komutunu uygulayarak FastEthernet0/1 arayüzünün detaylarını görebilirsiniz.

3. Switch’te İhlal Oluşturarak Port Güvenliğini Denetleme

Adım 1

Şimdi, port güvenliğini test edelim. Öncelikle, çalışma alanına extra olarak yeni PC ekleyin. Daha sonra, cihazın IP ayarlarını yaparak PC0 ile Switch0 arasındaki kabloyu çıkarın.

Adım 2

PC2’yi yapılandırdıktan sonra, onu Switch0’a bağlayın. Özellikle, Fa0/1 arayüzünü kullanın. Bu adım, port security testi için büyük önemi vardır.

Adım 3

PC2’den PC1’e ping atmayı deneyin. Bu işlem başarısız olacaktır. Çünkü port güvenliği etkin durumdadır.

Switch, Fa0/1 arayüzünde bir ihlal algıladı. Öncelikle, hafızasındaki MAC adresiyle karşılaştırdı. Adresler farklı olduğu için, portu hemen kapattı. Açıkçası, güvenlik politikası başarıyla çalıştı.

Adım 4

Switch’teki ihlalden sonra, CLI’ye gidin. Burada, “show ip interface brief” komutunu girin. Yani, tüm arayüz durumlarını kontrol edebilirsiniz.

Aşağıdaki görüntüde görebileceğiniz gibi, FastEthernet0/1 arayüzü kapanmıştır. Artık “down” durumundadır. Bu, port güvenliği ihlalinin beklenen sonucudur.

Adım 5

Aynı şekilde, “show port-security” komutunu çalıştırın. Ardından, Violation Count bölümüne bakın. Burada bir artış göreceksiniz. Sonuçta, ihlal sayacının 1 olduğunu onaylayabilirsiniz.

Adım 6

Port şu an shutdown durumundadır. Bu hususta, bir yönetici müdahalesi gereklidir. Öncelikle, “shutdown” komutunu girin.

Ardından, “no shutdown” komutunu yürütün. Bunu yaparak Fa0/1 portunu tekrar açabilirsiniz. Kısacası, port “up” durumuna geçecektir.

Adım 7

FastEthernet0/1 arayüzünü tekrar açtıktan sonra, PC0’ı switch’e bağlayın. Ardından, ağ bağlantısını test etmek için ping işlemi yapın. Bu yöntemle her şeyin düzgün çalıştığını doğrulayabilirsiniz.

Cisco Port Security Yapılandırmasının Show Komutları

- show run

- show running-config

- show port-security

- show mac address-table

Switch#show run

Building configuration...

Current configuration : 1357 bytes

!

version 12.2

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname Switch

!

spanning-tree mode pvst

!

interface FastEthernet0/1

switchport mode access

switchport port-security

switchport port-security mac-address sticky

switchport port-security mac-address sticky 0001.43EC.7639

!

interface FastEthernet0/2

switchport mode access

switchport port-security

switchport port-security mac-address sticky

switchport port-security mac-address sticky 0007.EC9C.8167

!

interface FastEthernet0/3

!

interface FastEthernet0/4

!

interface FastEthernet0/5

!

interface FastEthernet0/6

!

interface FastEthernet0/7

!

interface FastEthernet0/8

!

interface FastEthernet0/9

!

interface FastEthernet0/10

!

interface FastEthernet0/11

!

interface FastEthernet0/12

!

interface FastEthernet0/13

!

interface FastEthernet0/14

!

interface FastEthernet0/15

!

interface FastEthernet0/16

!

interface FastEthernet0/17

!

interface FastEthernet0/18

!

interface FastEthernet0/19

!

interface FastEthernet0/20

!

interface FastEthernet0/21

!

interface FastEthernet0/22

!

interface FastEthernet0/23

!

interface FastEthernet0/24

!

interface GigabitEthernet0/1

!

interface GigabitEthernet0/2

!

interface Vlan1

no ip address

shutdown

!

line con 0

!

line vty 0 4

login

line vty 5 15

login

!

end

Switch#

Router#show running-config

Building configuration...

Current configuration : 620 bytes

!

version 15.1

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname Router

!

ip cef

no ipv6 cef

!

license udi pid CISCO1941/K9 sn FTX1524837C

!

spanning-tree mode pvst

!

interface GigabitEthernet0/0

ip address 192.168.5.1 255.255.255.0

duplex auto

speed auto

!

interface GigabitEthernet0/1

no ip address

duplex auto

speed auto

shutdown

!

interface Vlan1

no ip address

shutdown

!

ip classless

!

ip flow-export version 9

!

line con 0

!

line aux 0

!

line vty 0 4

login

!

end

Router#

Switch#show port-security

Secure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action

(Count) (Count) (Count)

--------------------------------------------------------------------

Fa0/1 1 0 0 Shutdown

Fa0/2 1 0 0 Shutdown

----------------------------------------------------------------------

Switch#

Switch#show mac address-table

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

1 0001.43ec.7639 STATIC Fa0/1

1 0001.c7a9.d501 DYNAMIC Gig0/1

1 0007.ec9c.8167 STATIC Fa0/2

Switch#

Port Erişim Kontrolü Yapılandırması YouTube Eğitim Video’su

Port Güvenliği’nin çalışma mantığını derinlemesine incelemek için eğitim video’muzu izlemenizi öneririm. Güvenlik önlemlerimizin operasyonları nasıl koruduğunu göreceksiniz.

Ayrıca, port ortamında güvenliği nasıl sağladığınızı öğreneceksiniz. İçeriği faydalı bulursanız, bizi YouTube kanalımıza abone olarak destekleyin. Bu durumda, Packet Tracer için yeni videolarımızdan haberdar olursunuz!

Sonuç

Özetleyecek olursak, Cisco Switch cihazlarında Port Güvenliği önem taşıyan konudur. Ağınızı yetkisiz erişime karşı korurken olası tehditlere karşı da koruma sağlar.

Kapatma, Kısıtlama ve Koruma modlarını iyice anlayın. Bunun sonucunda, bilinçli kararlar alarak hizmet kullanılabilirliğini korurken ağınızı güvence altına alabilirsiniz.

Sanal ortam için Packet Tracer simülatörünü kullanabilirsiniz. Bu rehberde, sizlere pratik temel süreci sağladım.

Ek olarak, düzenli izleme & güncellemeler yapmanız gerekir. Güvenlik duruşunuzu sürekli geliştirerek ağınızı gelişen tehditlere karşı koruyun.

Hem güvenliğe hem de kullanılabilirliğe öncelik vererek kuruluşunuzun ihtiyaçlarını destekleyin. Böylece, sağlam bir ağ ortamı oluşturun!

Cisco Switch Port Güvenliği uygularken ek özellikleri de düşünün. Örneğin, PortFast çok faydalıdır. Eğer ağınızı daha da optimize etmek isterseniz, rehberimizi takip edin. Packet Tracer ile PortFast Yapılandırma başlıklı kaynağımız size yol gösterecektir. Bu şekilde, cihazlarınız verimli ve güvenli bir şekilde bağlanacaktır.