Günümüzün bağlantılı dünyasında, iyi bir ağ bakımı çok önemlidir. Bu, iletişimin sorunsuz ve verilerin iyi bir şekilde aktarılmasını sağlar. Bunun için önemli bir araç NAT (Ağ Adresi Çevirisi)’dir.

En önemlisi, Dinamik NAT büyük bir iş yapar. Özel IP’lerin anında genel IP’lere dönüşmesini sağlar. Böylece, kaynakları daha iyi kullanır ve az sayıdaki IP adreslerimizi korur.

Burada, Cisco yönlendiricide Dinamik NAT’ın nasıl kurulacağını göreceğiz. Bunu yapmak için Packet Tracer kullanacağız.

Ağlar konusunda yeniyseniz veya pratik yapmak istiyorsanız, bu kılavuz tam size göre. Net adımlar ve gerçek ipuçları sunar. Dinamik NAT’ı bir test alanında öğreneceğiz. Başlayalım!

Cisco Router Üzerinde Dynamic NAT Mantığını Anlama

Dinamik NAT, özel IP’leri genel IP’lere dönüştürür. Bu, ev ağındaki cihazların web ile iletişim kurmasını sağlar.

Bir cihaz çevrimiçi olduğunda, NAT yönlendirici ona bir süreliğine genel bir IP adresi verir. Cihaz çevrimiçi olmayı bıraktığında, genel IP tekrar kullanılır. Bu, genel IP’leri iyi kullanmamıza yardımcı olur.

Ayrıca iç ağın güvenliğini ve gizliliğini de sağlar. Sonuç olarak, NAT birçok cihazın birkaç genel IP’yi kolayca paylaşmasını sağlar.

Yönlendiricinizde Dinamik NAT’ı kurmak için, önce ISS’nizden IP numaraları için bir grup oluşturun. Ardından, bu genel IP’leri kullanacak olan yakın ağları yönlendiricide listeleyin.

Ağınızdaki bir bilgisayar çevrimiçi olduğunda, yönlendiricideki NAT grubundan boş bir IP adresi kullanır. NAT’ı daha iyi anlamak için Packet Tracer’da bu adımları uygulayın.

Packet Tracer’da Router’da Dinamik NAT Yapılandırma

Adımlar:

Adım 1

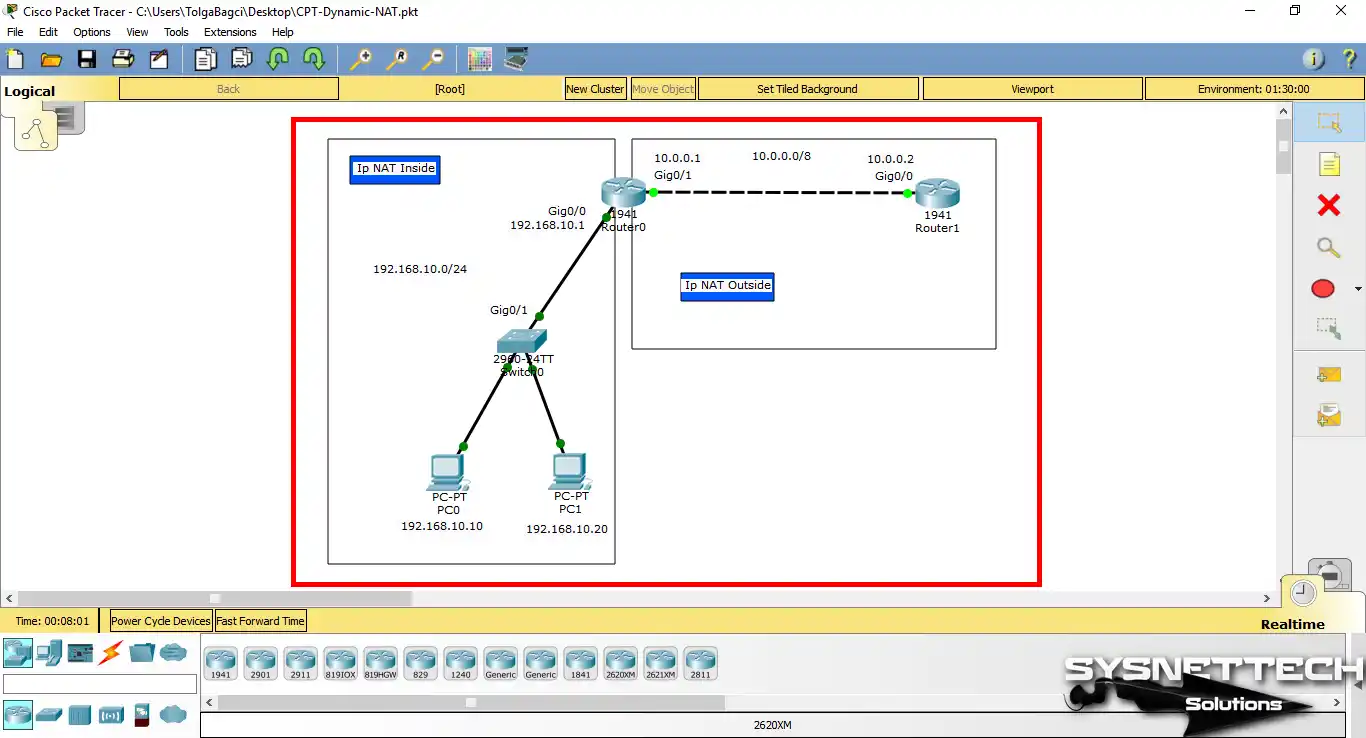

Cisco ağ yazılımını açınız ve çalışma ortamına iki adet Router ekleyerek, NAT için INSIDE ve OUTSIDE alanı belirleyiniz.

Adım 2

Ağ topolojisine iki adet bilgisayar ekledikten sonra, IP bloğunuza göre onların TCP/IP ayarlarını aşağıdaki gibi konfigüre ediniz.

Adım 3

Router üzerine tıklayarak CLI komut istemini açtıktan sonra önce GigabitEthernet ve Serial arayüzlere IP adresi atayınız. Daha sonra, yeni bir NAT havuzu oluşturmak ve access-list ile yerel ağı bu havuza tanımlamak için aşağıdaki komutları uygulayınız.

Router# conf t

Router(config)# interface gigabitethernet 0/0

Router(config-if)# ip address 192.168.10.1 255.255.255.0

Router(config-if)# ip nat inside

Router(config-if)# no shutdown

Router(config-if)# exit

Router(config)# interface gigabitethernet 0/1

Router(config-if)# ip address 10.0.0.1 255.0.0.0

Router(config-if)# ip nat outside

Router(config-if)# no shutdown

Router(config-if)# exit

Router(config)# ip nat pool DYNAMICNAT 10.0.0.5 10.0.0.10 netmask 255.0.0.0

Router(config)# ip access-list 1 permit 192.168.10.0 0.0.0.255

Router(config)# ip nat inside source list 1 pool DYNAMICNAT

Router(config)# end

Router# wr

Adım 4

Dynamic NAT’ı yapılandırdıktan sonra PC0’dan Router1’in Serial arayüzüne (10.0.0.2) ping atarak bağlantıyı test ediniz.

Adım 5

Aynı şekilde, PC1’den Cisco Router1’e Ping attığınızda da işlem başarılı olacaktır.

Adım 6

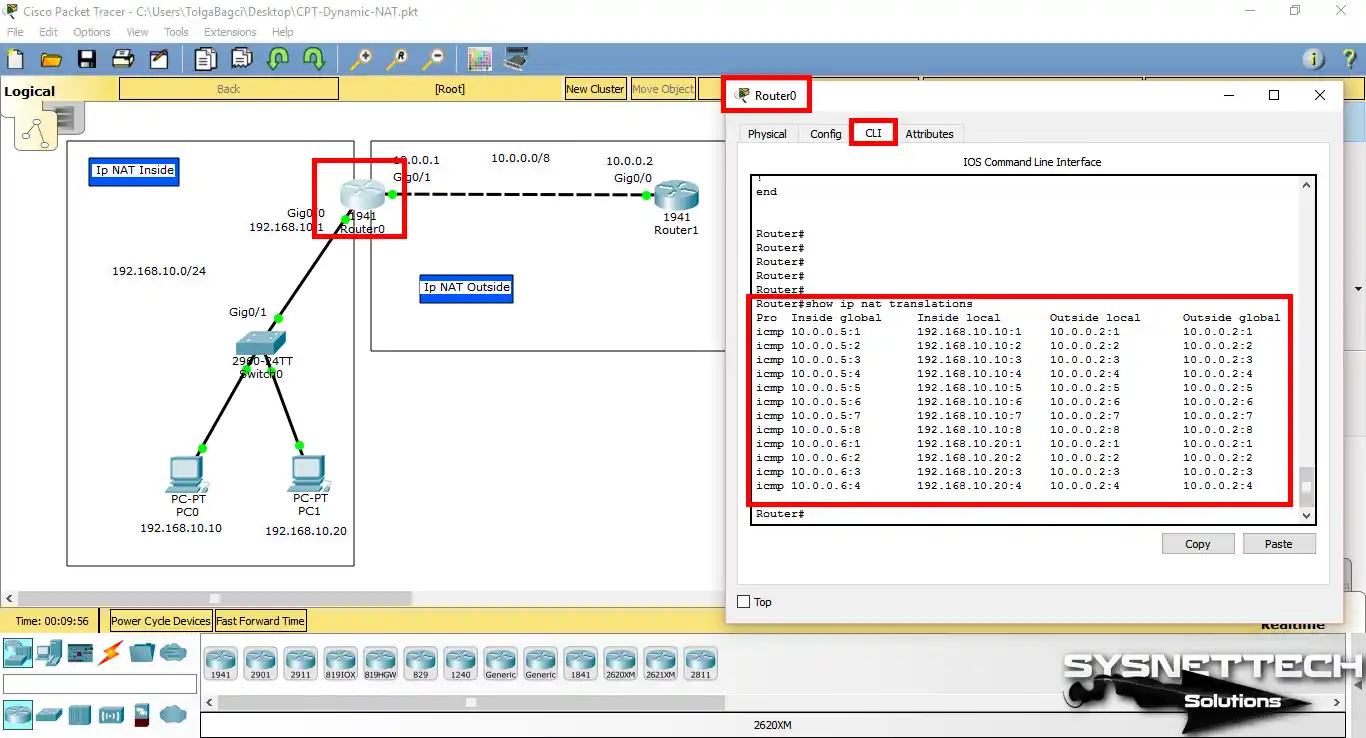

Router0 üzerinde, show ip nat translations komutunu uygulayarak pingleme sonrası oluşan NAT kayıtlarını inceleyebilirsiniz.

Kayıtlarda görebileceğiz gibi 192.168.10.10 ve 192.168.10.20 IP adresleri, NAT havuzundaki 10.0.0.5 ve 10.0.0.6 global IP adreslerine çevrildi.

Dynamic NAT İçin CLI Show Komutları

- Router – NAT Translations

- Router – Running Config (NAT)

- Router – NAT Statistics

- Router – Running Config (Diğer)

Router# show ip nat translations

Pro Inside global Inside local Outside local Outside global

icmp 10.0.0.5:1 192.168.10.10:1 10.0.0.2:1 10.0.0.2:1

icmp 10.0.0.5:2 192.168.10.10:2 10.0.0.2:2 10.0.0.2:2

icmp 10.0.0.5:3 192.168.10.10:3 10.0.0.2:3 10.0.0.2:3

icmp 10.0.0.5:4 192.168.10.10:4 10.0.0.2:4 10.0.0.2:4

icmp 10.0.0.5:5 192.168.10.10:5 10.0.0.2:5 10.0.0.2:5

icmp 10.0.0.5:6 192.168.10.10:6 10.0.0.2:6 10.0.0.2:6

icmp 10.0.0.5:7 192.168.10.10:7 10.0.0.2:7 10.0.0.2:7

icmp 10.0.0.5:8 192.168.10.10:8 10.0.0.2:8 10.0.0.2:8

icmp 10.0.0.6:1 192.168.10.20:1 10.0.0.2:1 10.0.0.2:1

icmp 10.0.0.6:2 192.168.10.20:2 10.0.0.2:2 10.0.0.2:2

icmp 10.0.0.6:3 192.168.10.20:3 10.0.0.2:3 10.0.0.2:3

icmp 10.0.0.6:4 192.168.10.20:4 10.0.0.2:4 10.0.0.2:4Router# show running-config

Building configuration...

Current configuration : 806 bytes

!

version 15.1

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname Router

!

ip cef

no ipv6 cef

!

license udi pid CISCO1941/K9 sn FTX1524A5WO

!

spanning-tree mode pvst

!

interface GigabitEthernet0/0

ip address 192.168.10.1 255.255.255.0

ip nat inside

duplex auto

speed auto

!

interface GigabitEthernet0/1

ip address 10.0.0.1 255.0.0.0

ip nat outside

duplex auto

speed auto

!

interface Vlan1

no ip address

shutdown

!

ip nat pool DYNAMICNAT 10.0.0.5 10.0.0.10 netmask 255.0.0.0

ip nat inside source list 1 pool DYNAMICNAT

ip classless

!

ip flow-export version 9

!

access-list 1 permit 192.168.10.0 0.0.0.255

!

line con 0

line aux 0

line vty 0 4

login

!

endRouter# show ip nat statistics

Total translations: 0 (0 static, 0 dynamic, 0 extended)

Outside Interfaces: GigabitEthernet0/1

Inside Interfaces: GigabitEthernet0/0

Hits: 9 Misses: 12

Expired translations: 12

Dynamic mappings:

-- Inside Source

access-list 1 pool DYNAMICNAT refCount 0

pool DYNAMICNAT: netmask 255.0.0.0

start 10.0.0.5 end 10.0.0.10

type generic, total addresses 6, allocated 0 (0%), misses 0

Router#Router# show running-config

Building configuration...

Current configuration : 613 bytes

!

version 15.1

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname Router

!

ip cef

no ipv6 cef

!

license udi pid CISCO1941/K9 sn FTX152407TL

!

spanning-tree mode pvst

!

interface GigabitEthernet0/0

ip address 10.0.0.2 255.0.0.0

duplex auto

speed auto

!

interface GigabitEthernet0/1

no ip address

duplex auto

speed auto

shutdown

!

interface Vlan1

no ip address

shutdown

!

ip classless

ip flow-export version 9

!

line con 0

line aux 0

line vty 0 4

login

!

endVideo

Cisco simülatör kullanarak yönlendirici üzerinde Dynamic NAT etkinleştirmek için aşağıdaki videoyu izleyebilir ve ayrıca bize destek olmak için YouTube kanalımıza abone olabilirsiniz!

Sonuç

Son olarak, Cisco Router’larda Dinamik NAT’ı öğrenmek çok önemlidir. Bu, iyi bir ağ bakımı ve akıllı kaynak kullanımı sağlar. Bu kılavuz, bunu basit bir şekilde nasıl uygulayacağınızı gösterir.

Bu yöntem, özel ağların web ile iletişim kurmasını sağlar. Ayrıca, iç IP adreslerini gizleyerek güvenliği artırır.

Packet Tracer’daki adımları uygulayarak Dinamik adreslemeyi deneyebilirsiniz. Bu gerçek uygulama, sizi gerçek ağ bağlantısına hazırlayacaktır. Bu kılavuzun yararlı ipuçları sunmasını umuyoruz. Artık ağlarınızı güvenli bir şekilde çalıştırabilirsiniz. Ağ bağlantısında başarılar!

NAT hakkında daha fazla bilgi edinmek istiyorsanız, Packet Tracer’da Statik NAT’ı deneyin. Statik yöntem, özel bir IP adresini genel bir IP adresine bağlar. Bu, doğrudan bir bağlantı oluşturur. Web sitesi gibi kendi ağınızda hizmetleri çalıştırmak için mükemmeldir.