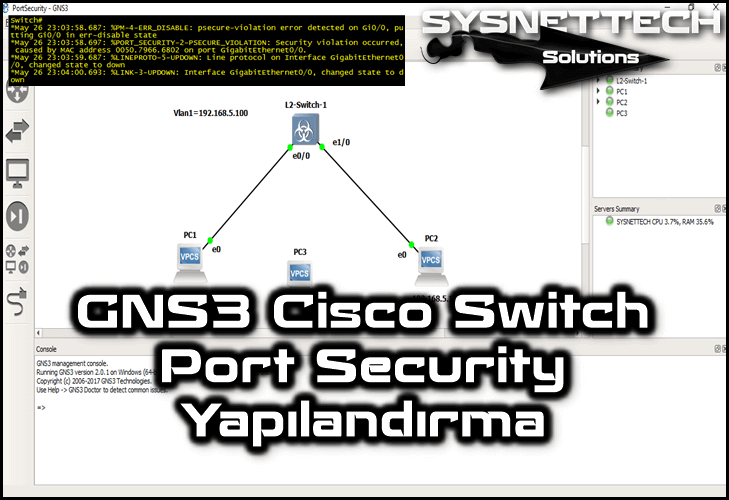

Bu yazımızda GNS3’te Layer 2 Switch üzerinde Port Security (Port Güvenliği) nasıl yapılandırılır inceleyeceğiz.

Layer 2 Switch Üzerinde Port Security Nasıl Yapılandırılır?

Öncelikle, Cisco Switch’lerde Port Güvenliği mantığını ve önemini anlamak gerekir.

Bir ağda Cisco Switch kullanılıyorsa, network güvenliği için aygıtlar üzerinde Port Security (Port Güvenliği) özelliğini etkinleştirmenizi öneririz.

Bu güvenlik özelliğini, Cisco Switch üzerindeki tüm Interface (Arayüz)’lere kolayca uygulayabilirsiniz.

Örneğin, bir firmanın muhasebe odasındaki bir bilgisayar, Switch’in FastEthernet0/5 portuna bağlıysa, ve o bilgisayarı sadece bir kişi kullanıyorsa, FastEthernet 0/5 arayüzünde Port Security uygulayabilirsiniz.

Port Security uygulanan bir arayüz, bilgisayarın MAC adresi ile eşleştirilir ve böylece başka bir bilgisayarın bu arayüze bağlanması engellenerek güvenlik sağlanır.

Switch’in arayüzü bilgisayarın MAC adresi ile eşleşir ve böylece başka bir MAC adresine sahip bilgisayar, bu Switch’in arayüzü ile ağa bağlanması kısıtlanır.

Firma bilgilerinizi izinsiz olarak almak isteyen bir kişi, sadece İnternet üzerinden saldırıya geçmez. Ayrıca, firmanıza fiziksel olarakta saldırı yapabilir.

Örneğin, firmanızda bir personel olarak işe başlayabilir ve böylelikle diğer departmanlarınızdaki ağ cihazlarına kendi bilgisayarını bağlayarak önemli verilenize erişebilir.

Bu tarz bir girişimi engellemek için, firmanızda Cisco Switch kullanıyorsanız, Port Güvenliğini yapılandırmanız gerekebilir.

Ayrca, Port Güvenliğinin çeşitli senoryaları vardır;

1. Arayüzü Kapat

Bu ayar, ihlal durumunda arayüzü kapatır ve Switch üzerinde bir bildirim gönderir.

2. Arayüzü Kısıtla

Bu ayar, ihlal durumunda arayüzü kapatmaz ve sadece bildirim gönderir.

3. Arayüzü Koru

Bu ayar, ihlal durumunda arayüzü kapatmaz ve bildirim de göndermez. Sadece portu korur.

Port Güvenliği yapılandırılmış bir Switch arayüzüne herhangi bir farklı bilgisayar bağlandığında, Cisco Switch o portu ya kapatır ya da kısıtlar.

Sadece kısıtlama yaparsanız, Switch yapılandırdığınız arayüzü kapatmayacak fakat erişimi kısıtlayacaktır.

Port Güvenliğini yapılandırmadan önce Graphical Network Simulator-3 üzerinde L2 Switch ekleyiniz. Ayrıca, Sanal Bilgisayar kullanabilmek için, çalışma alanına VPCS ekleyiniz.

GNS3’e Layer 2 Switch Ekleme

GNS3 VPCS Yapılandırma

Bu yazımızda, GNS3’te Layer 2 Switch üzerinde Port Security (Port Güvenliği) etkinleştirerek bahsettiğimiz saldırı yöntemi nasıl engellenir inceleyeceğiz.

GNS3’te Layer 2 Switch Port Security Yapılandırma

Cisco L2 anahtar üzerinde Port Güvenliğini etkinleştirmek için aşağıdaki adımları sırasıyla takip ediniz.

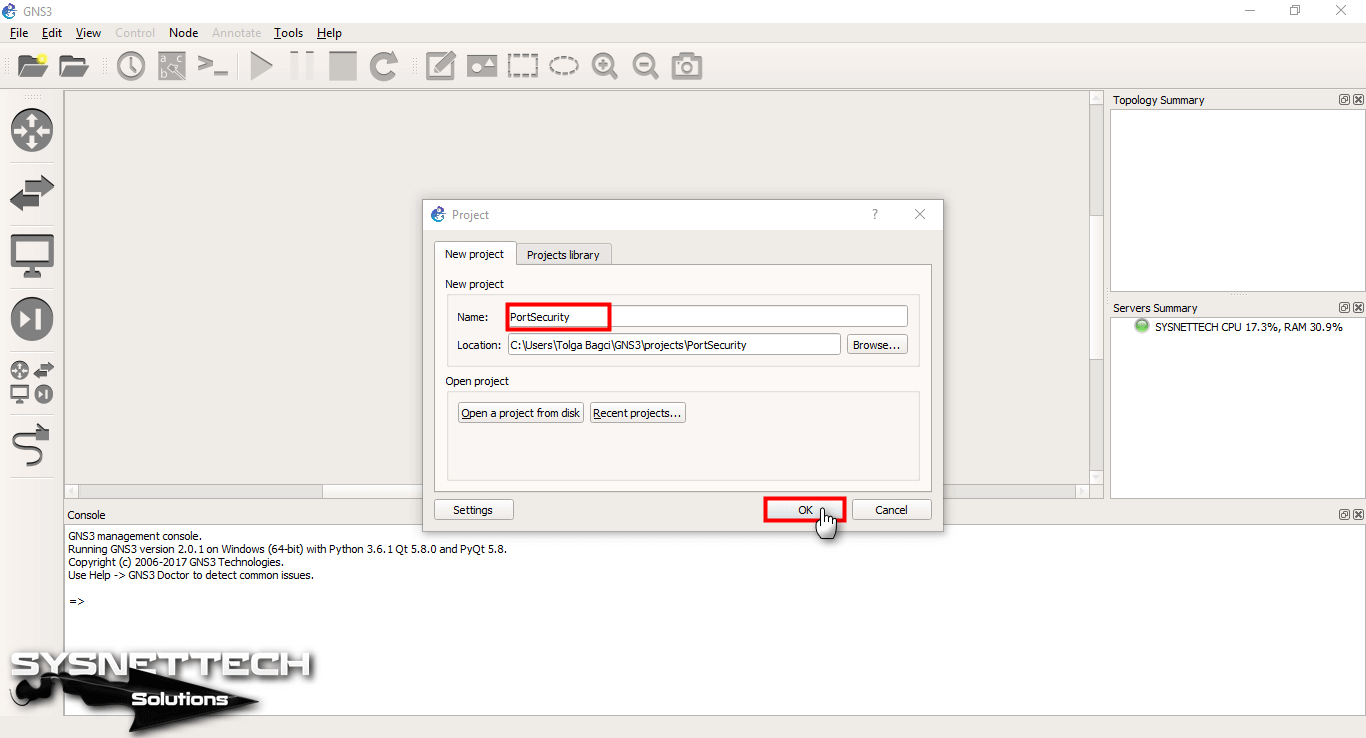

Adım 1

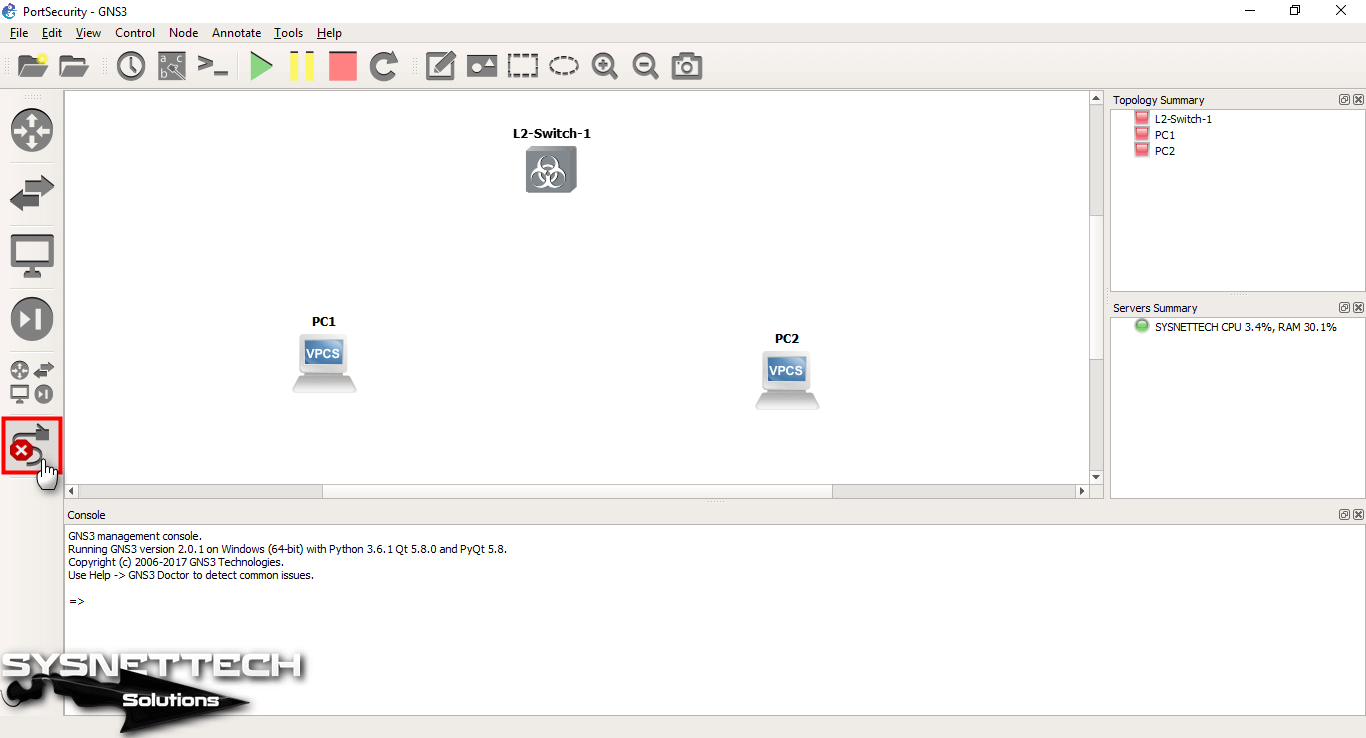

GNS3 programını çalıştırdıktan sonra yeni bir proje oluşturunuz.

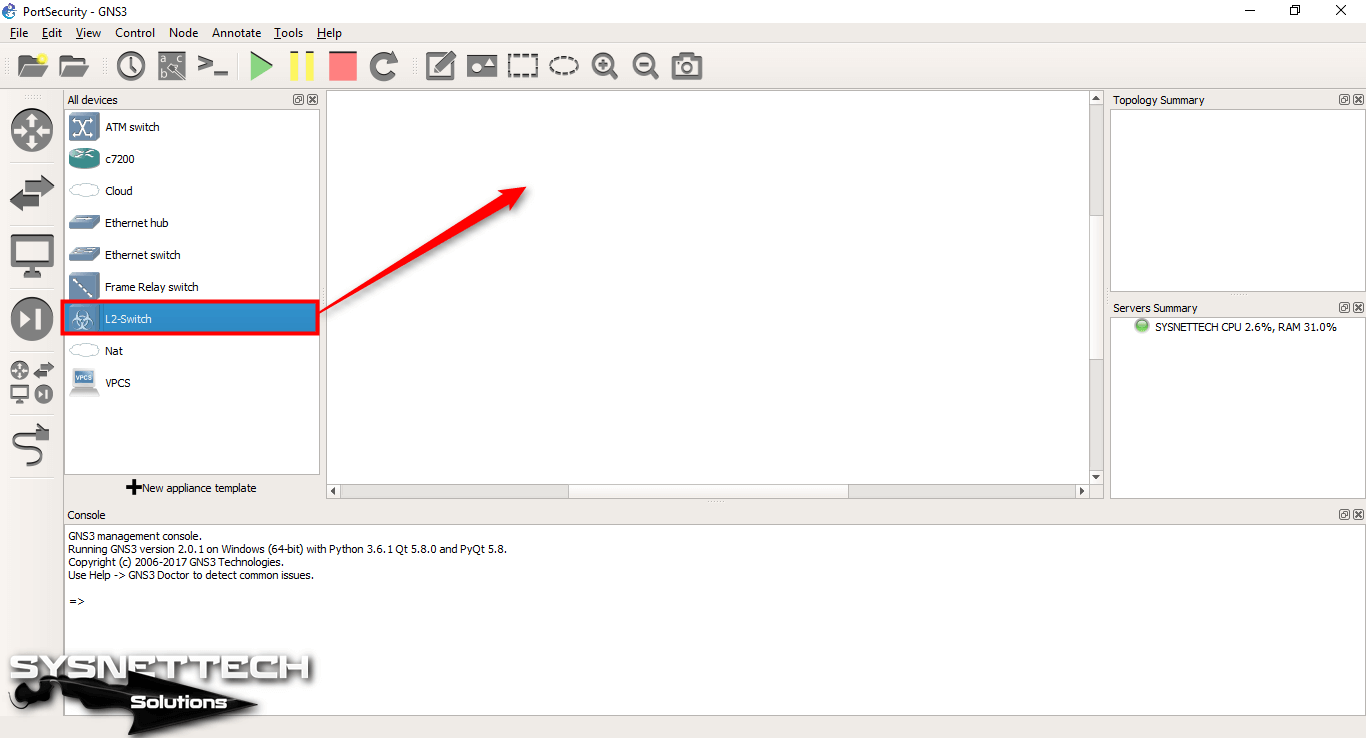

Adım 2

GNS3 çalışma alanına bir adet Layer 2 anahtar ekleyiniz.

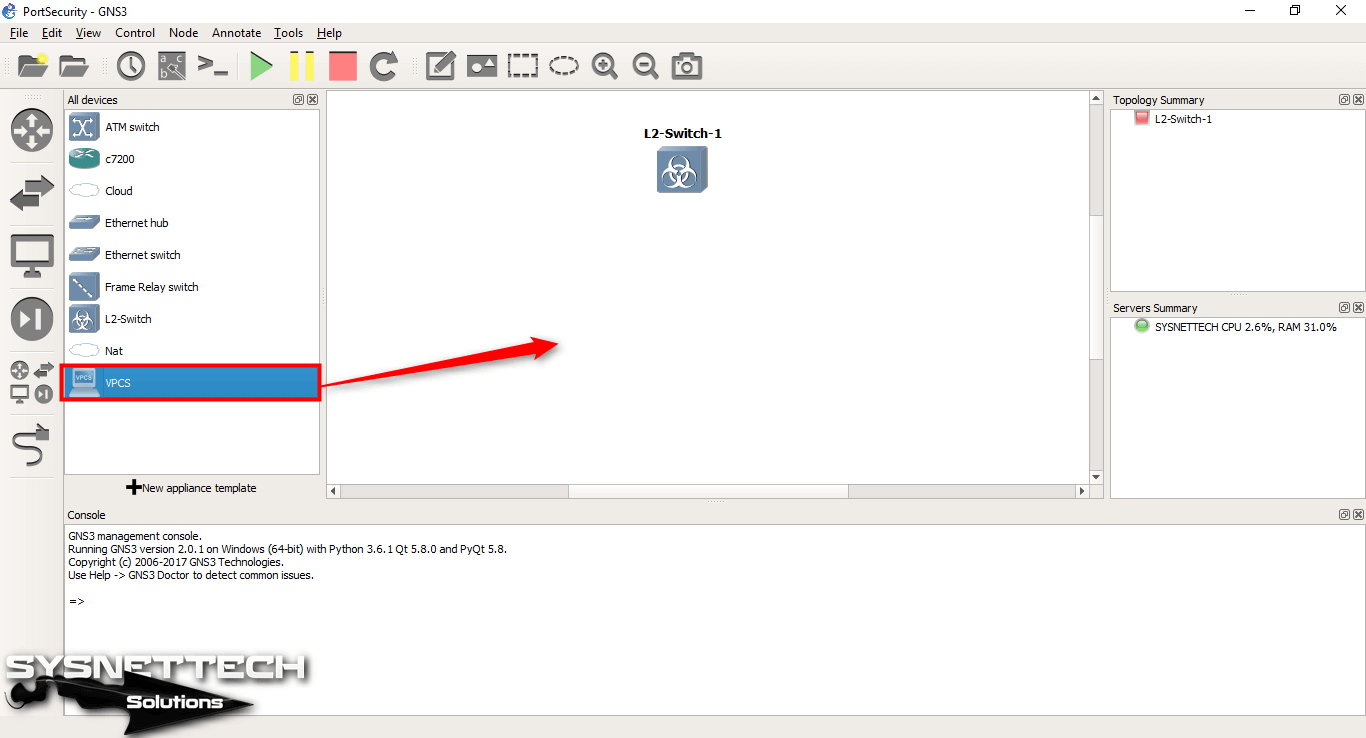

Adım 3

GNS3 çalışma alanına 2 adet sanal bilgisayar VPCS ekleyiniz.

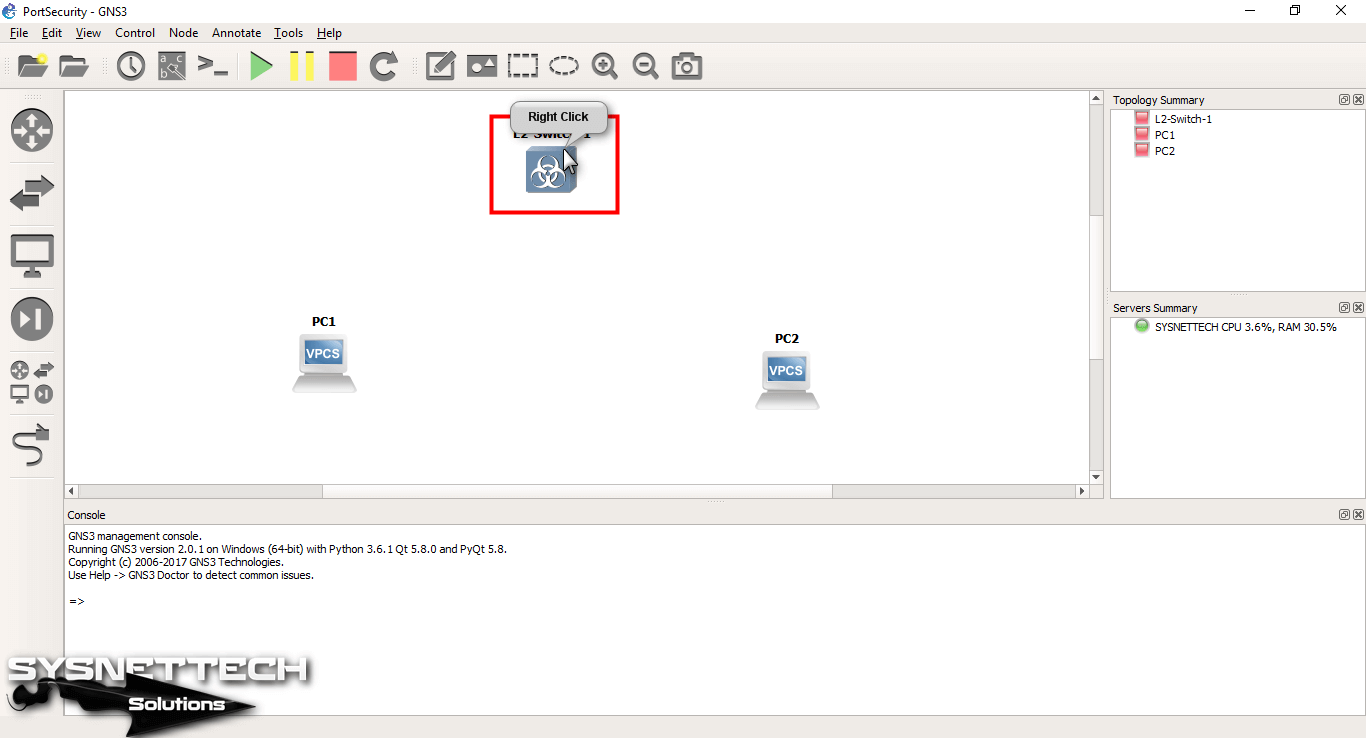

Adım 4

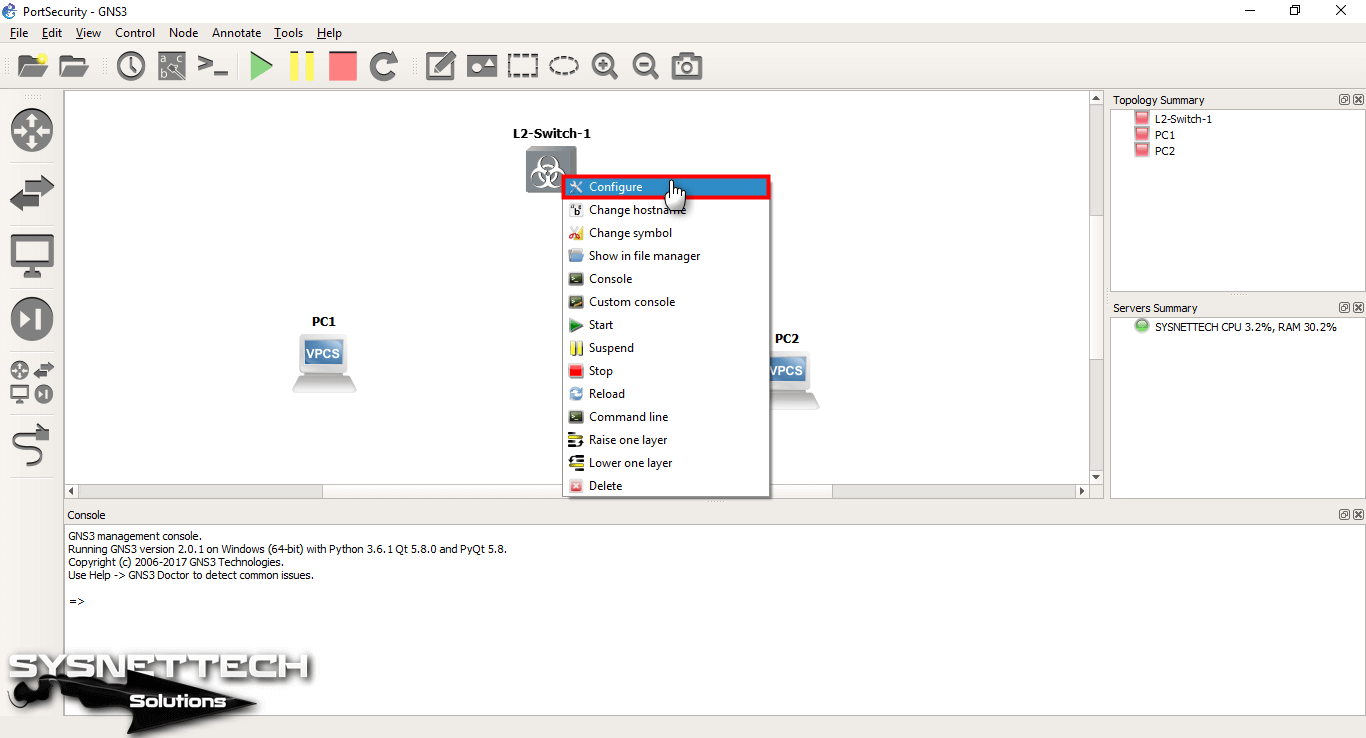

Cisco Layer 2 Switch’e arayüz eklemek ve performans artışı yapmak için onun üzerinde sağ tuşa tıklayınız.

Adım 5

L2 Switch üzerinde açılan seçeneklerden Configure (Yapılandır) seçeneğine tıklayınız.

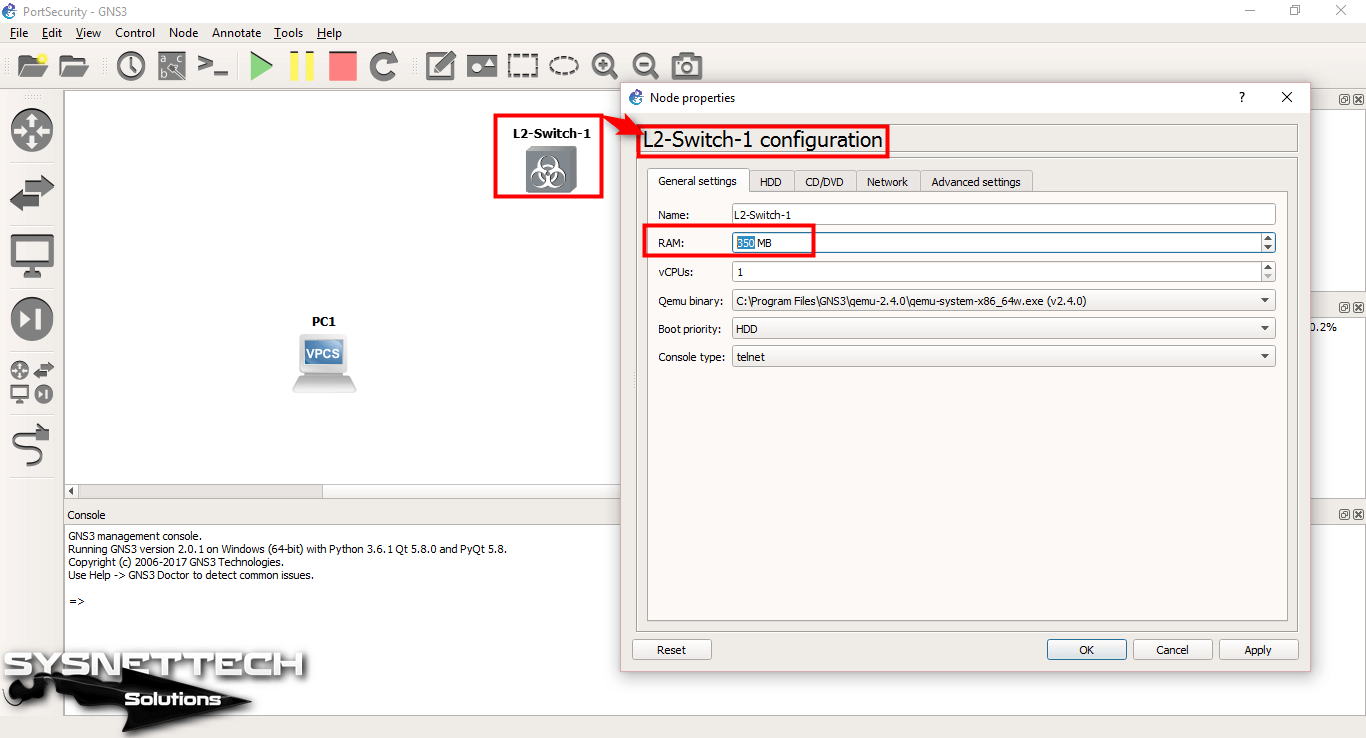

Adım 6

L2 Switch’in RAM değerini aşağıdaki gibi arttırınız ve ardından HDD sekmesine tıklayınız.

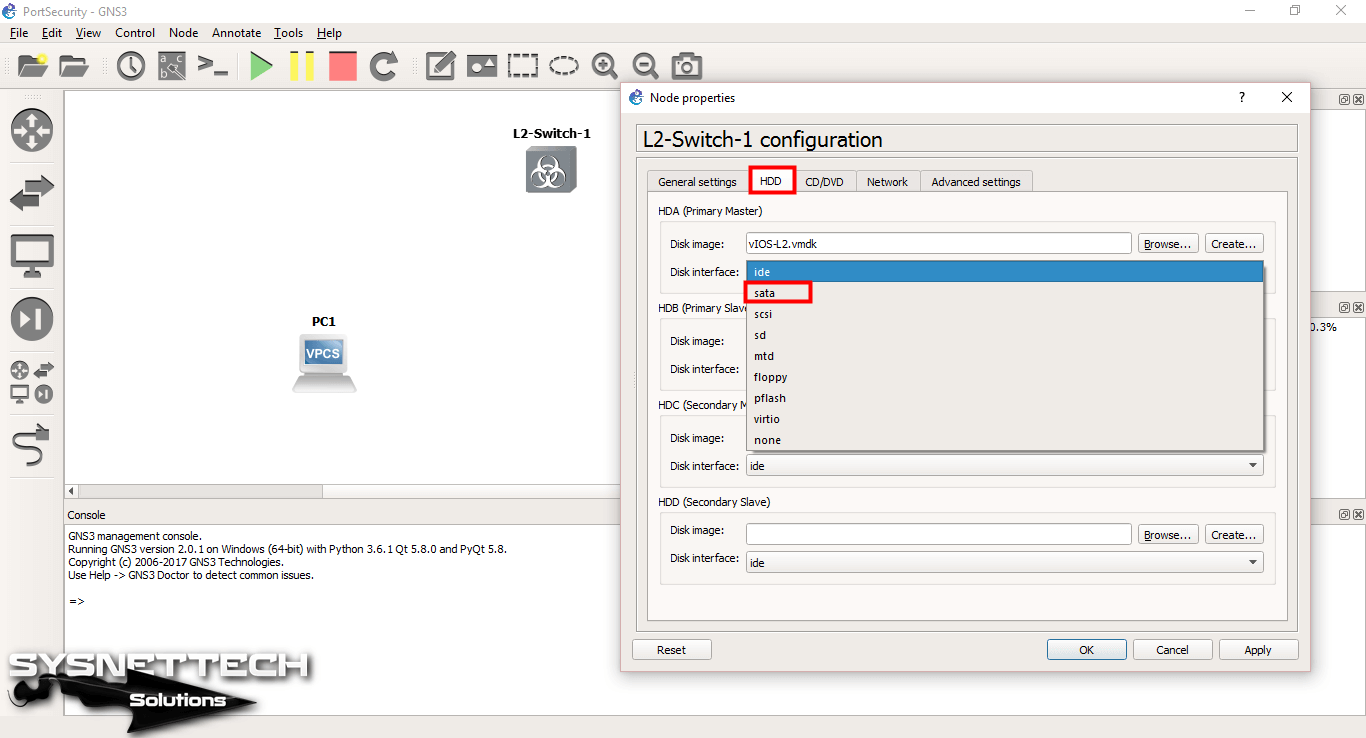

Adım 7

HDD sekmesinde SATA seçeneğini seçerek devam ediniz. Bu seçenek Cisco Switch’in daha performanslı çalışmasını sağlayacaktır.

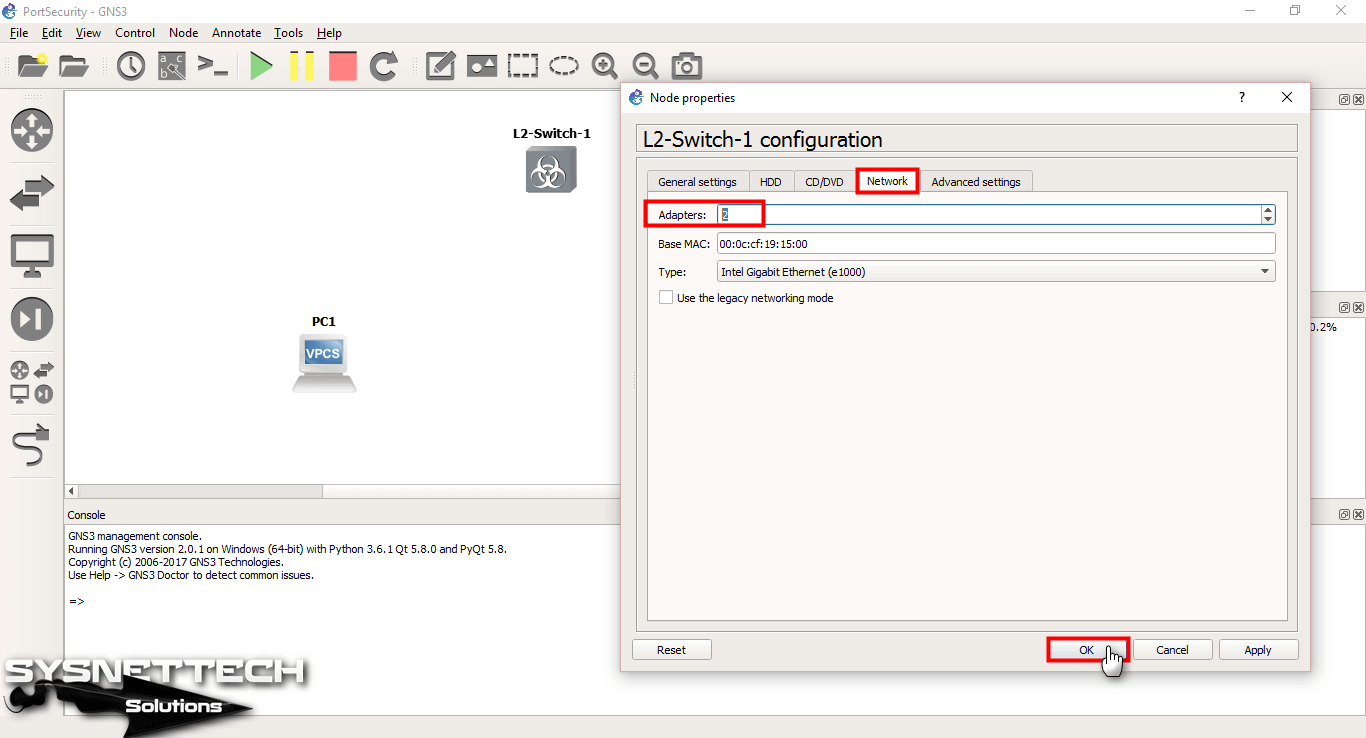

Adım 8

L2 Switch penceresinde Network sekmesine tıklayınız ve Adapters (Adaptör/Arayüz) kısmında kaç tane arayüz kullanacaksınız miktarını belirtiniz ve daha sonra OK (Tamam) butonuna tıklayarak ayarları kaydediniz.

Adım 9

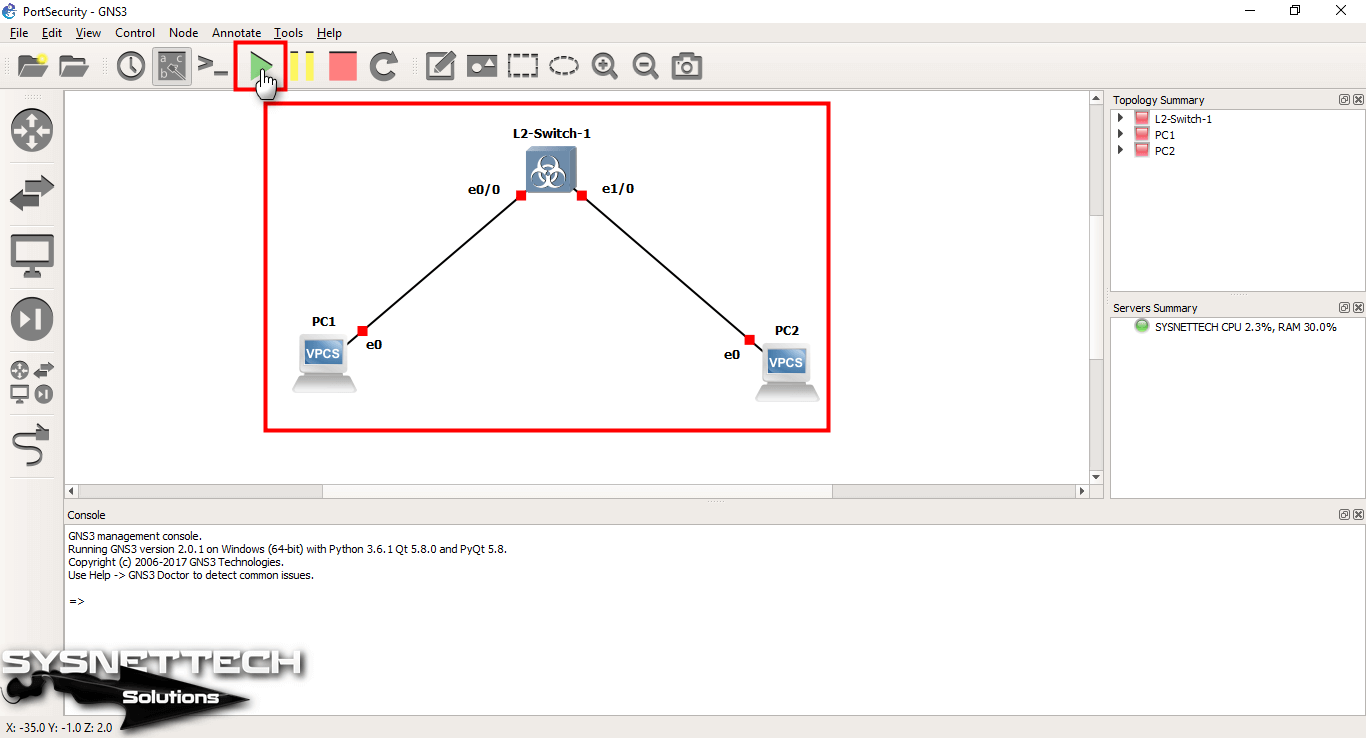

GNS3 çalışma alanındaki ağ aygıtlarını kablolamak için, aşağıdaki görüntüdeki gibi kablolama seçeneğine tıklayınız.

Adım 10

Çalışma alanındaki aygıtları kabloladıktan sonra, Start All Nodes (Tüm Düğümleri Başlat) butonuna tıklayınız.

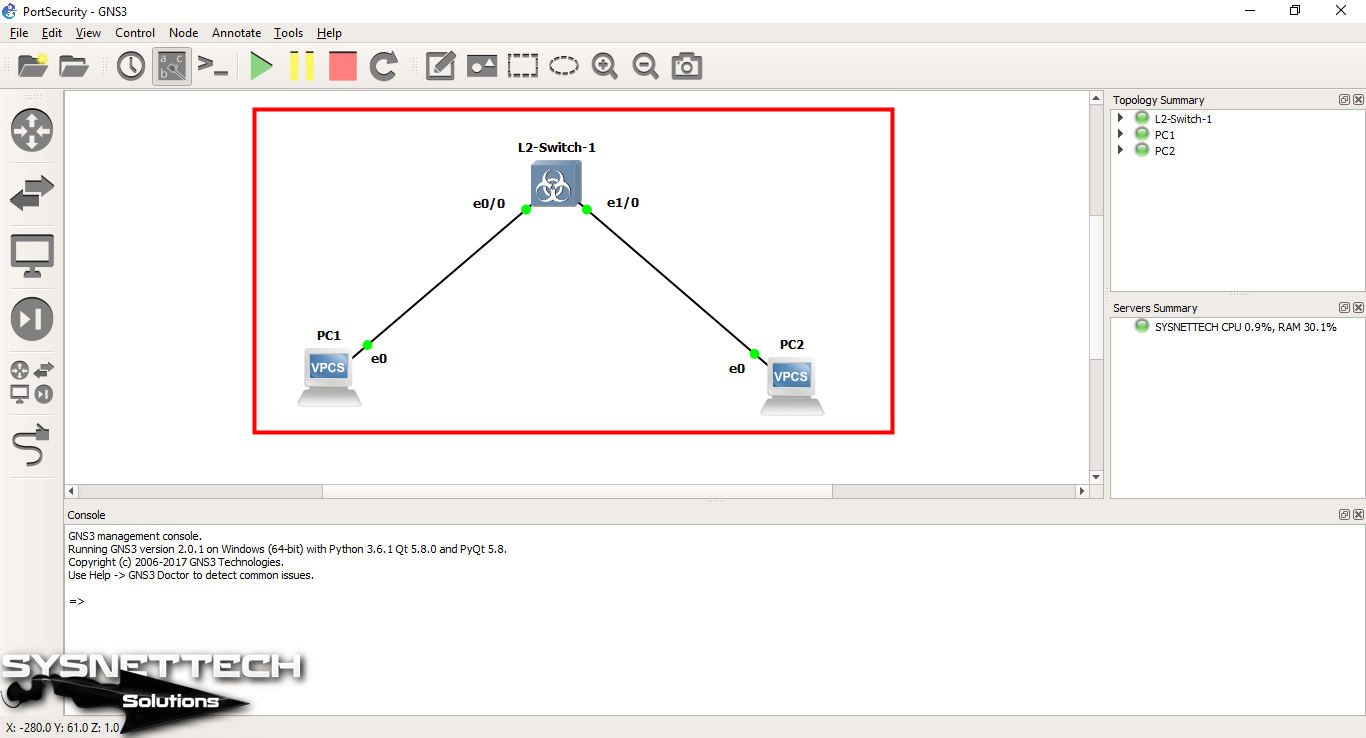

Adım 11

Aşağıdaki görüntüdeki gibi aygıtlar sorunsuz çalışmalıdır.

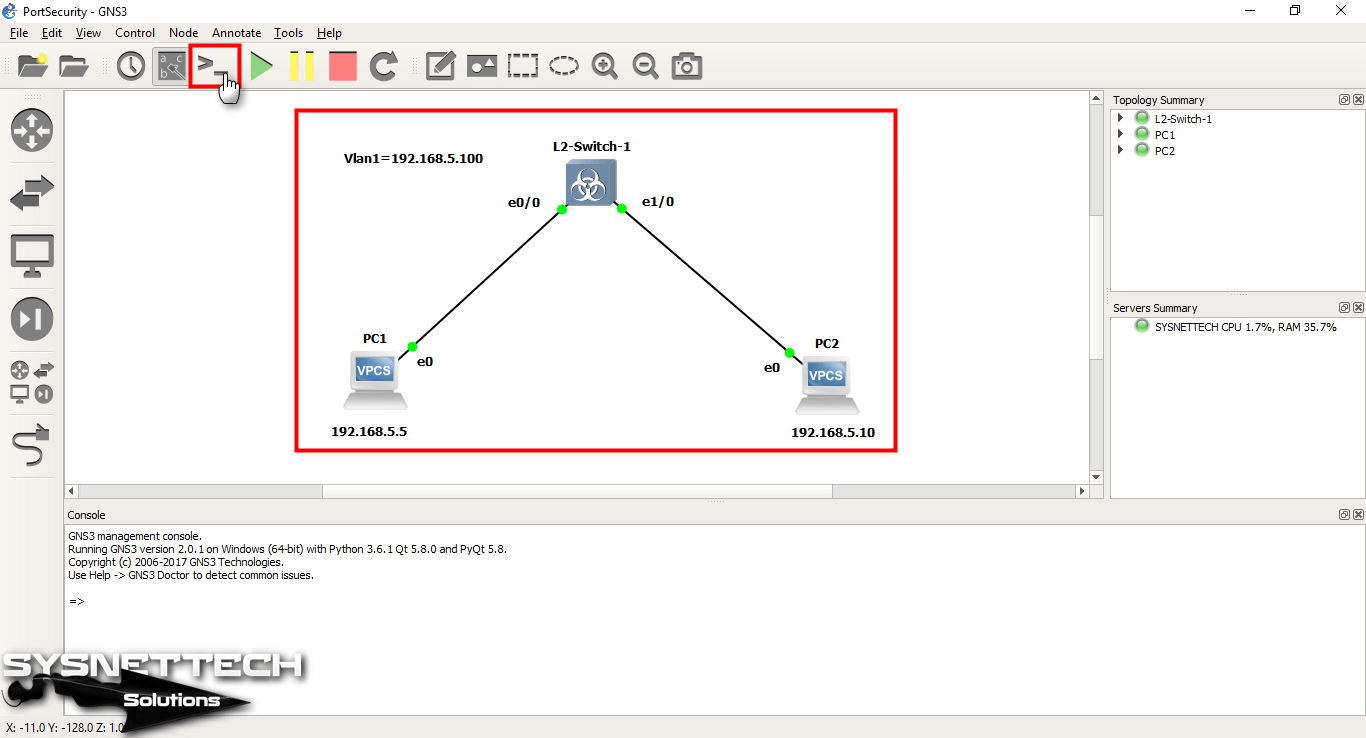

Adım 12

GNS3 çalışma alanı üzerine açıklamalar ekleyerek işlevselliği arttırabilirsiniz. Şimdi, tüm aygıtların konsol pencerelerini çalıştırınız.

Adım 13

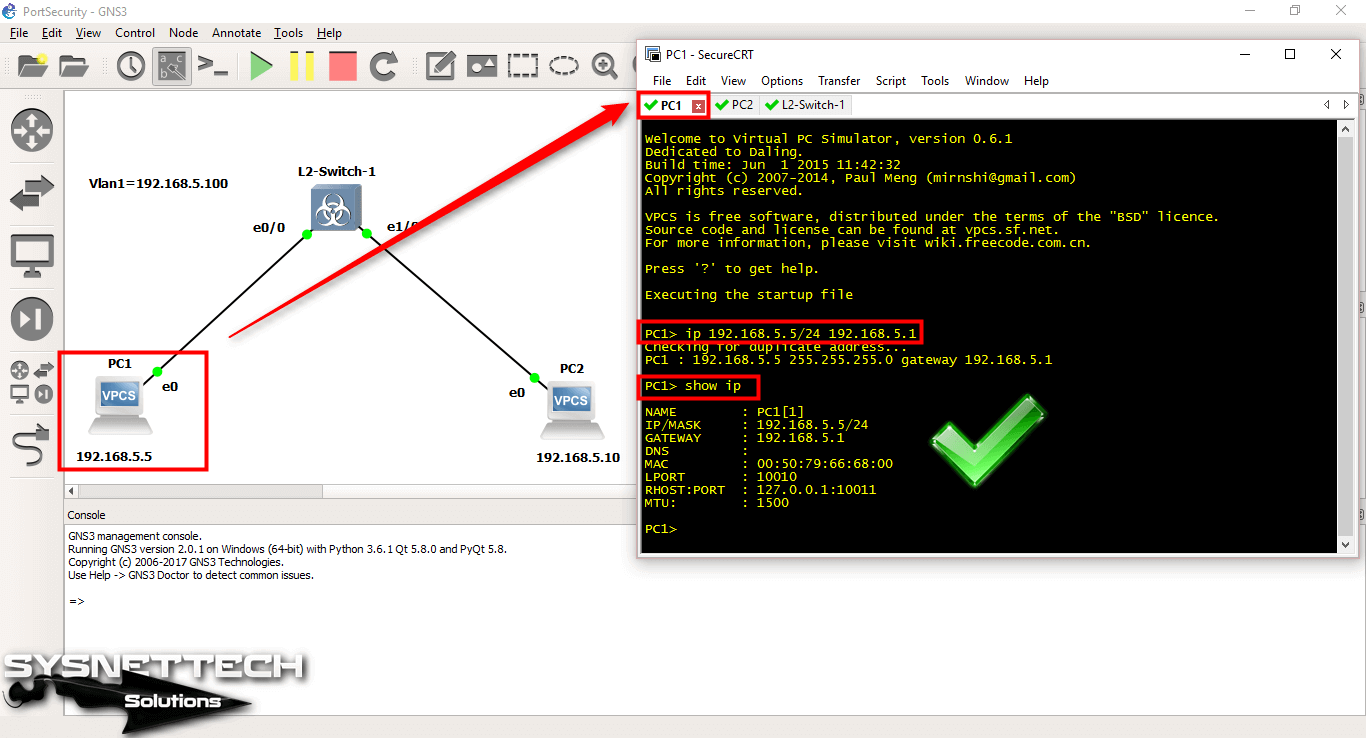

VPCS PC1’e IP adresi atamak için aşağıdaki komutu uygulayınız.

ip 192.168.5.5/24 192.168.5.1

Adım 14

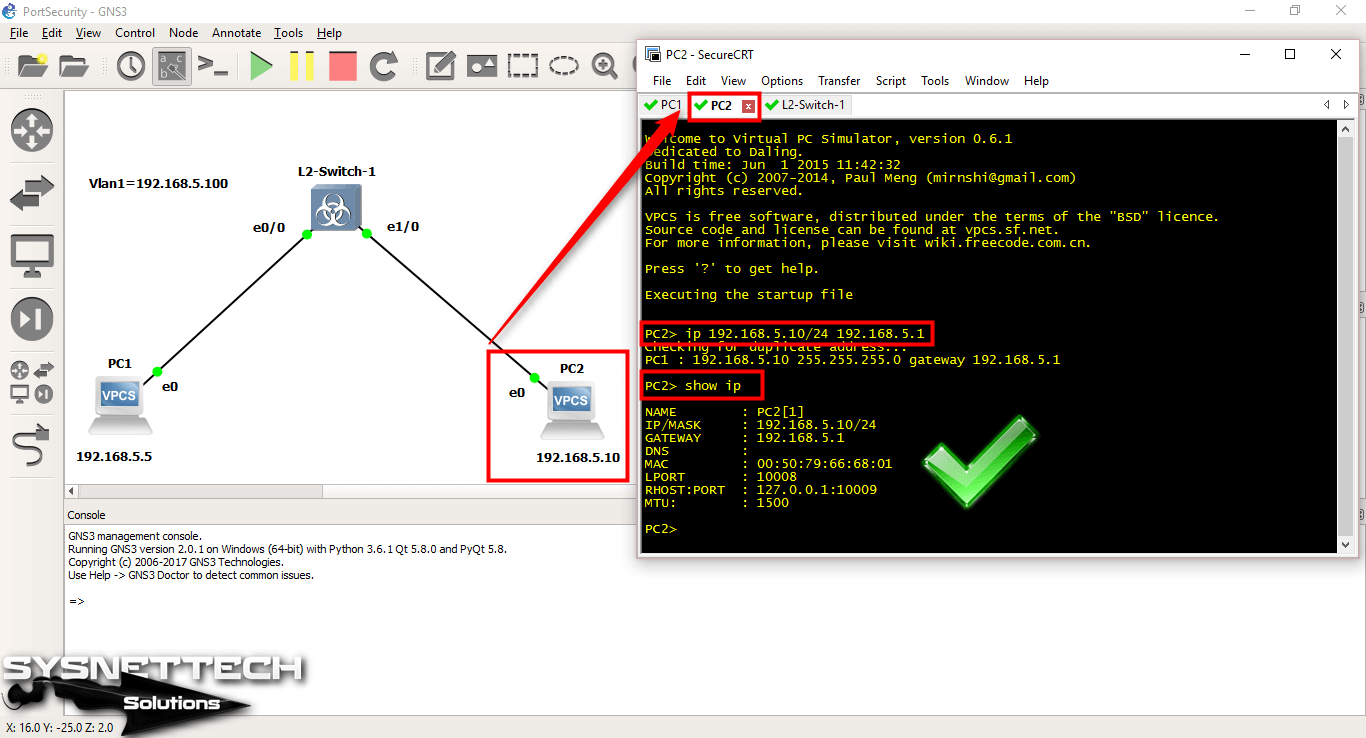

VPCS PC2’ye IP adresi atamak için aşağıdaki komutu uygulayınız.

ip 192.168.5.10/24 192.168.5.1

VPCS PC’leri yapılandırdıktan sonra, show ip komutu ile TCP/IP ayalarını kontrol ediniz.

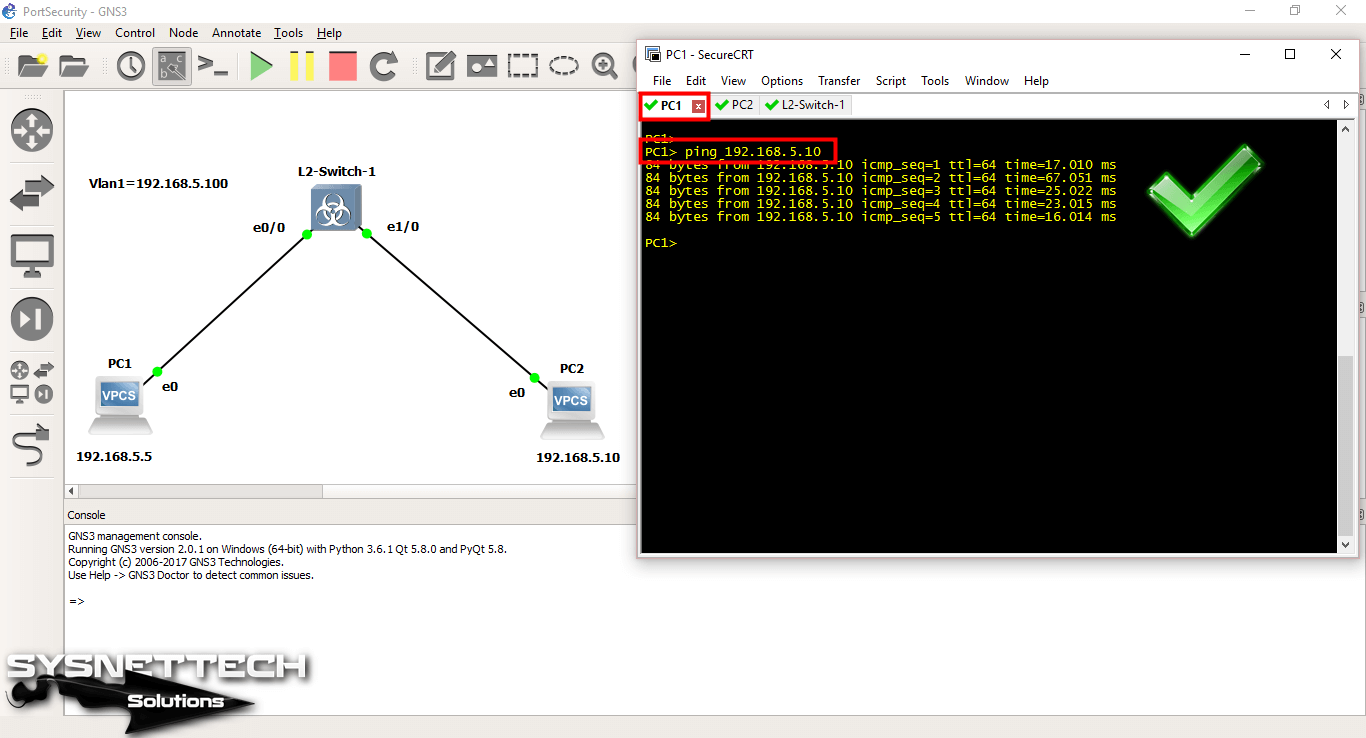

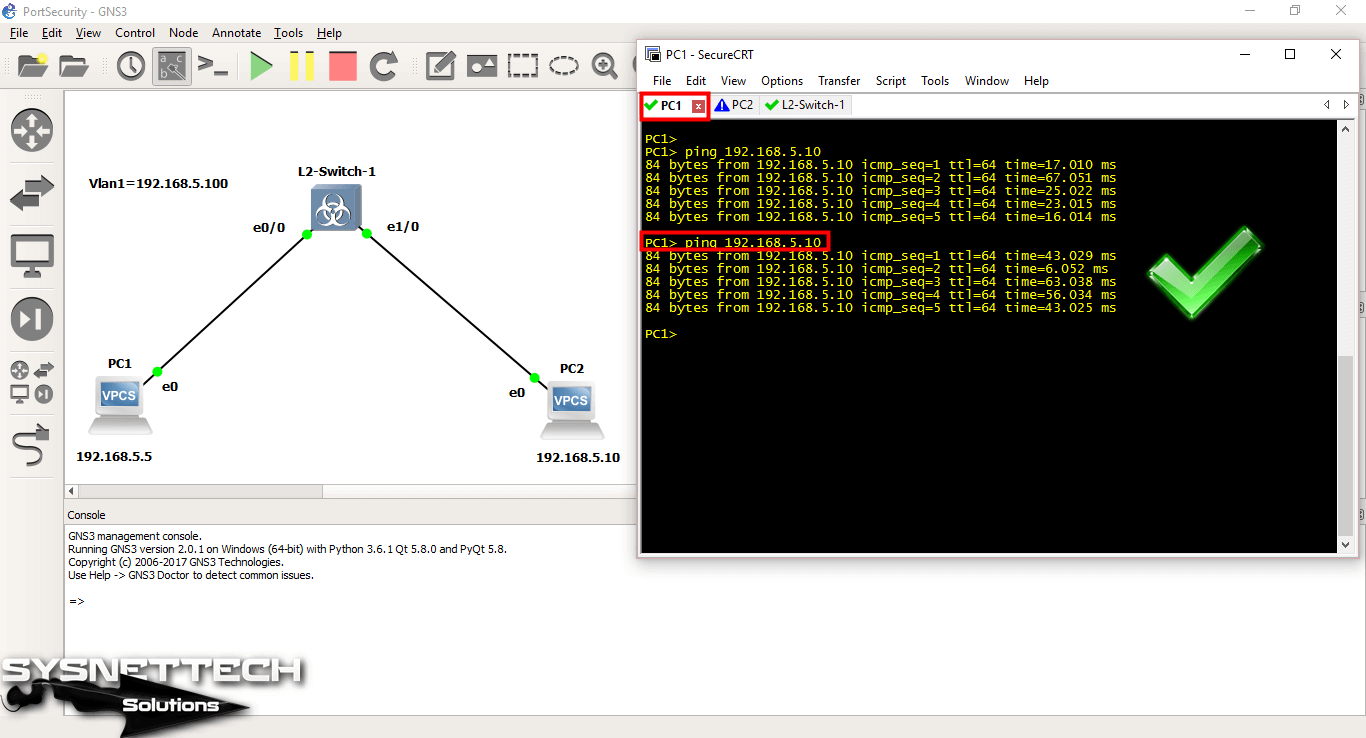

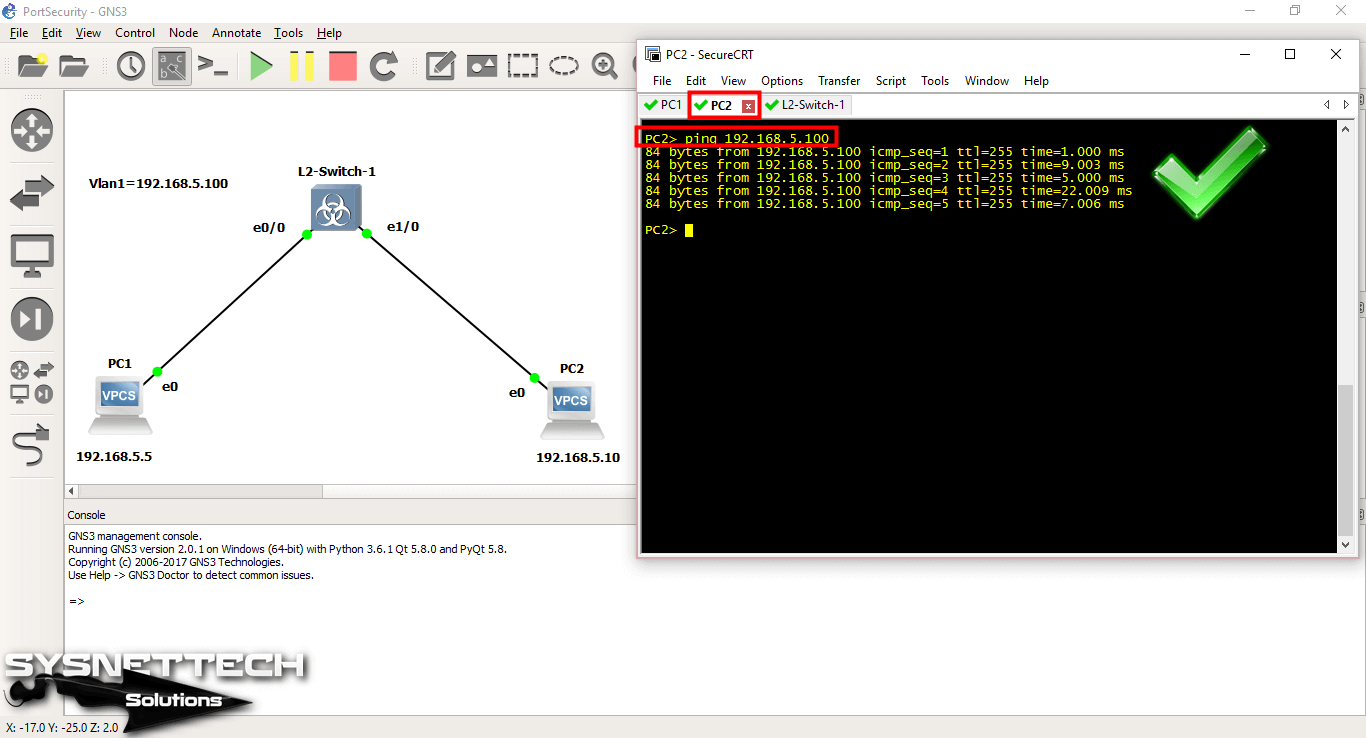

Adım 15

PC1’den PC2’ye bağlantı testi aşağıdaki görüntüdeki gibi başarılı olacaktır.

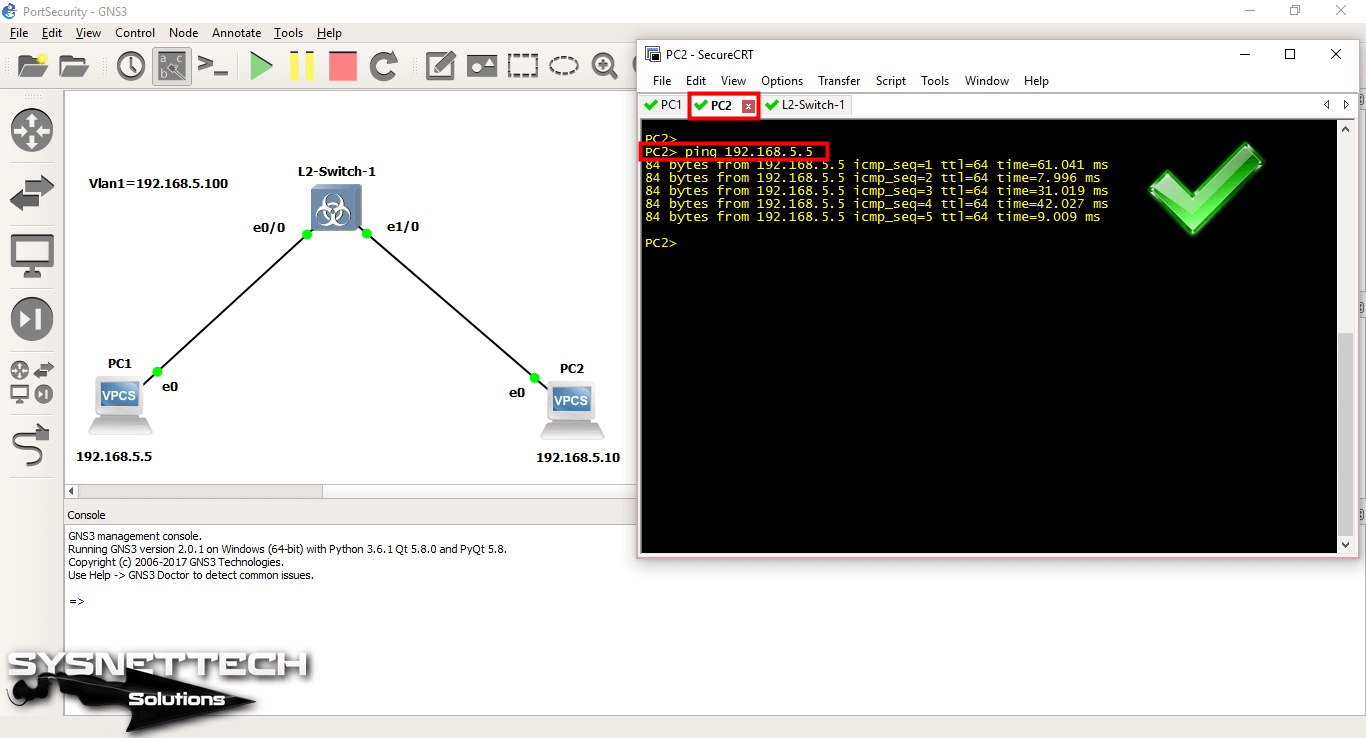

Adım 16

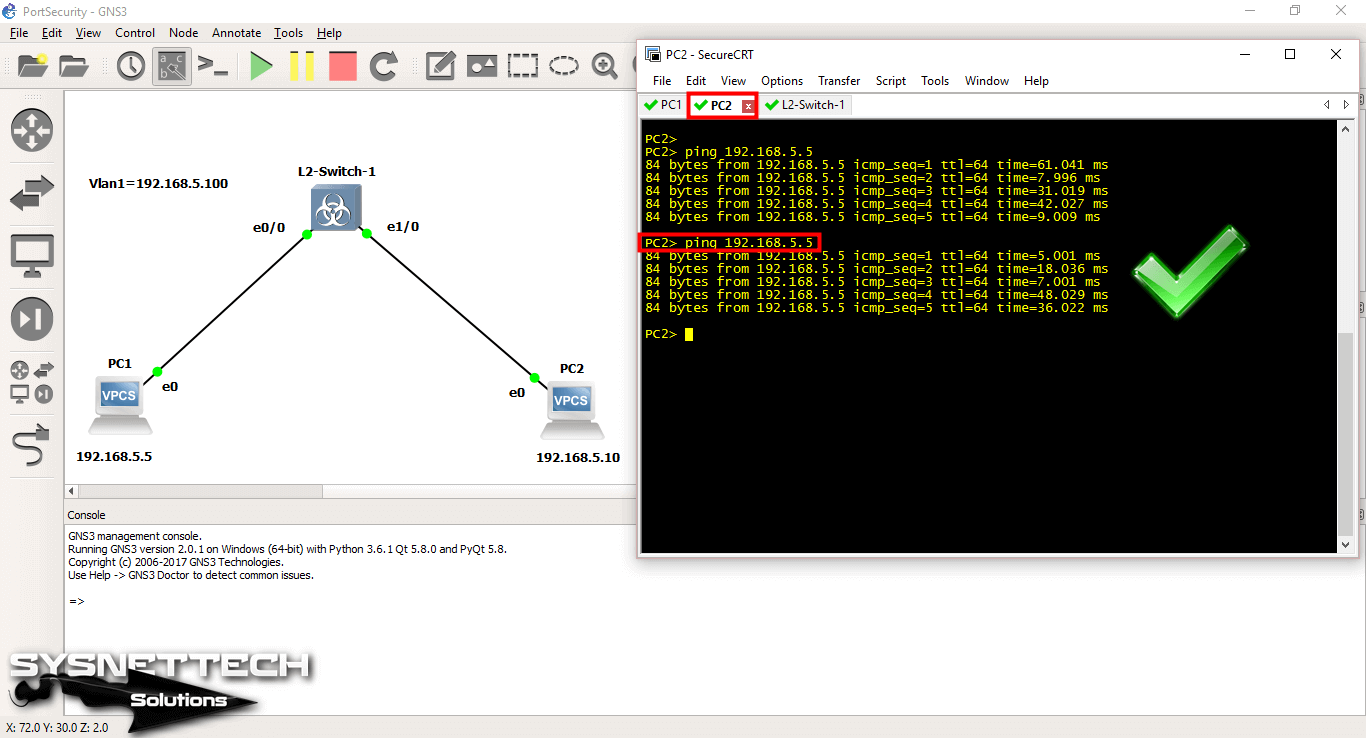

PC2’den PC1’e bağlantı testi aşağıdaki görüntüdeki gibi başarılı olacaktır.

Adım 17

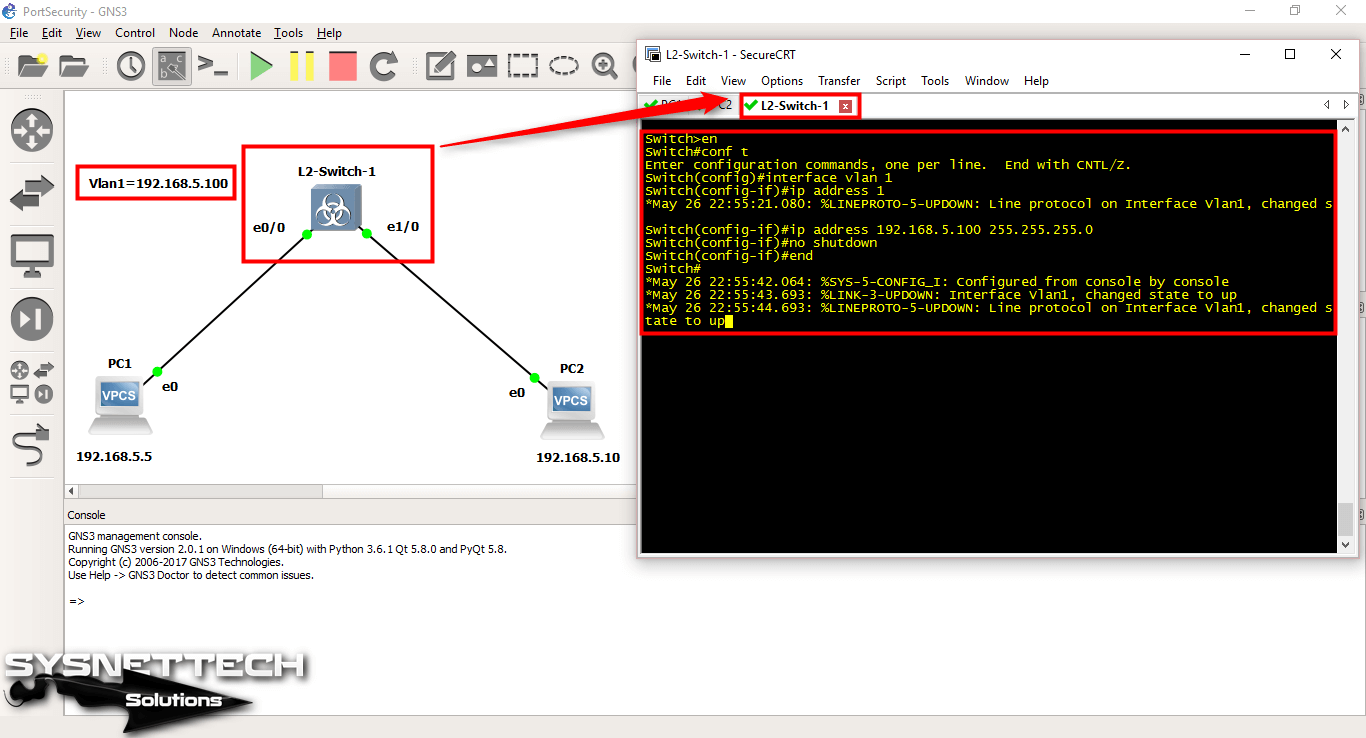

Layer 2 Cisco Switch üzerinde VLAN1’e IP adresi atamak için aşağıdaki komutları uygulayınız.

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#interface vlan 1

*May 26 22:55:21.080: %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan1, changed s

Switch(config-if)#ip address 192.168.5.100 255.255.255.0

Switch(config-if)#no shutdown

Switch(config-if)#end

Switch#

Adım 18

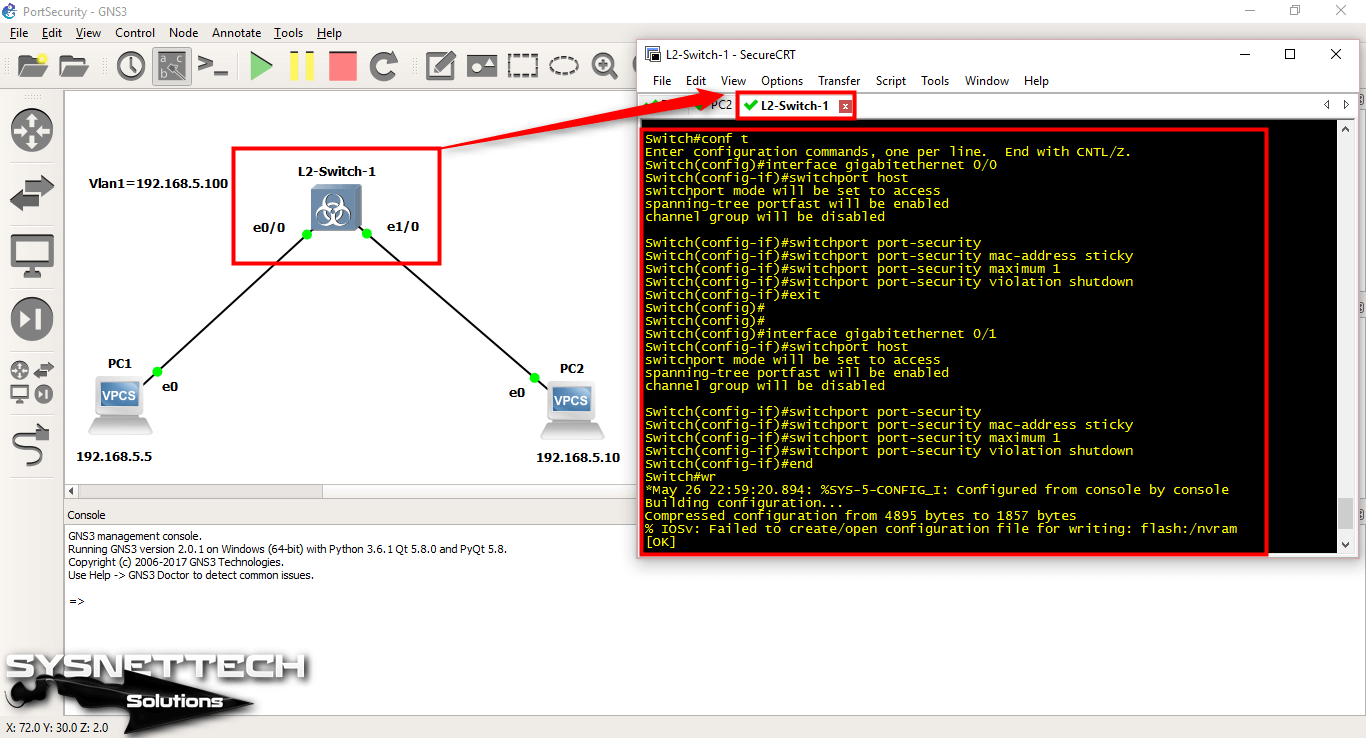

Bu adımda Switch üzerinde Port Security özelliğini etkinleştirmek için aşağıdaki komutları uygulayınız.

Eğer Port’u sadece kısıtlamak istiyorsanız, bunu violation kısmından değiştirebilirsiniz.

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#interface gigabitethernet 0/0

Switch(config-if)#switchport host

switchport mode will be set to access

spanning-tree portfast will be enabled

channel group will be disabled

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security mac-address sticky

Switch(config-if)#switchport port-security maximum 1

Switch(config-if)#switchport port-security violation shutdown

Switch(config-if)#exit

Switch(config)#

Switch(config)#

Switch(config)#interface gigabitethernet 0/1

Switch(config-if)#switchport host

switchport mode will be set to access

spanning-tree portfast will be enabled

channel group will be disabled

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security mac-address sticky

Switch(config-if)#switchport port-security maximum 1

Switch(config-if)#switchport port-security violation shutdown

Switch(config-if)#end

Switch#wr

Switchport Host komutu ile Cisco Switch arayüzünü Dynamic moddan Access moduna ayarlayınız. Aksi takdirde, Cisco Switch arayüzü Access Port olarak ayarlanmayacaktır!

Adım 19

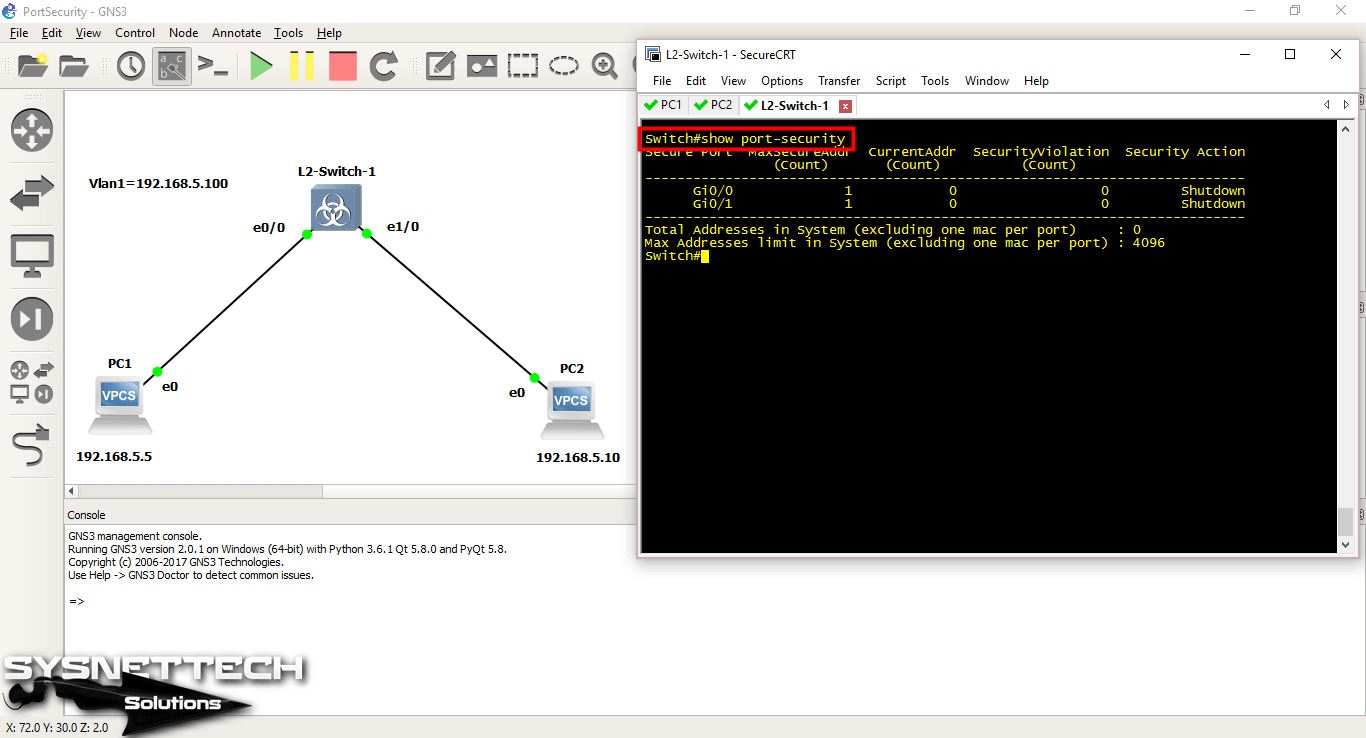

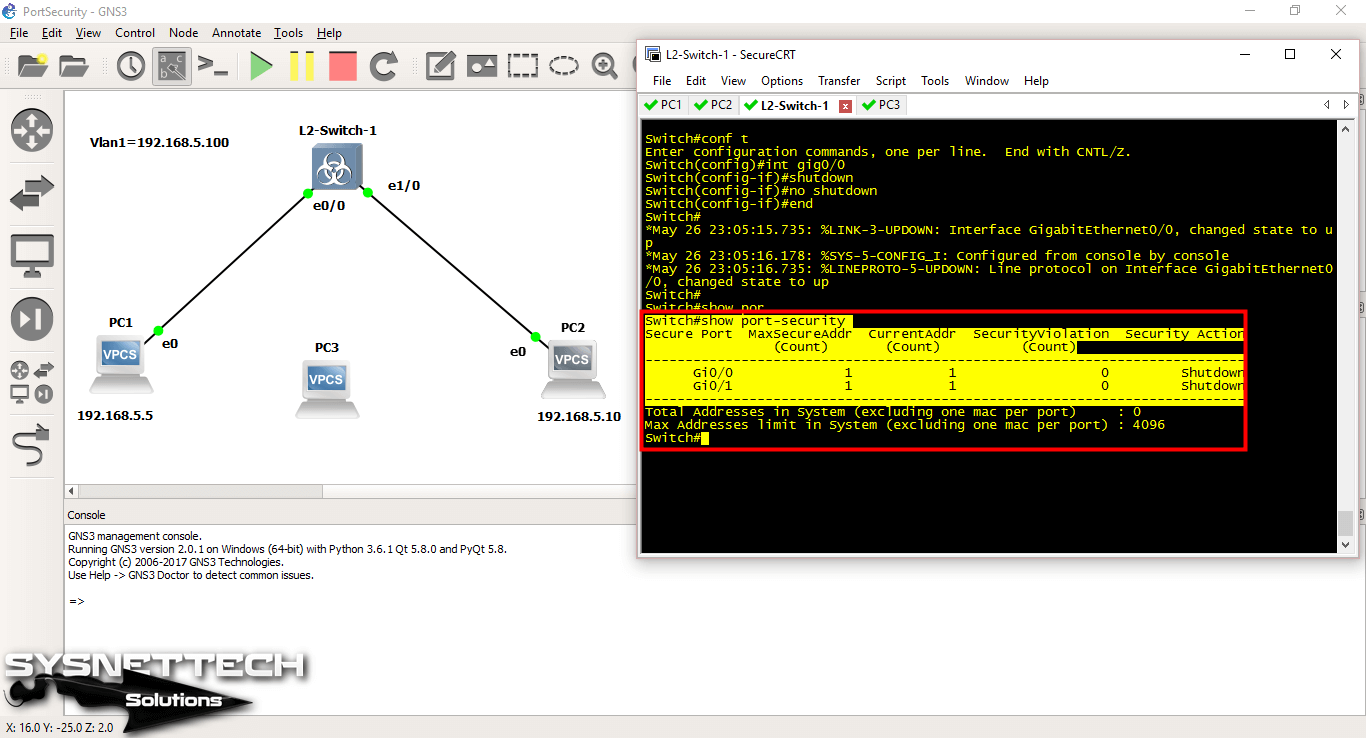

Cisco Switch üzerinde privileged modda show port-security komutunu çalıştırarak, arayüzler üzerinde herhangi bir ihlalin olup olmadığını denetleyebilirsiniz.

Şuan herhangi bir atak yapılmadığı için, SecurityViolation kısmı 0 olarak görünecektir.

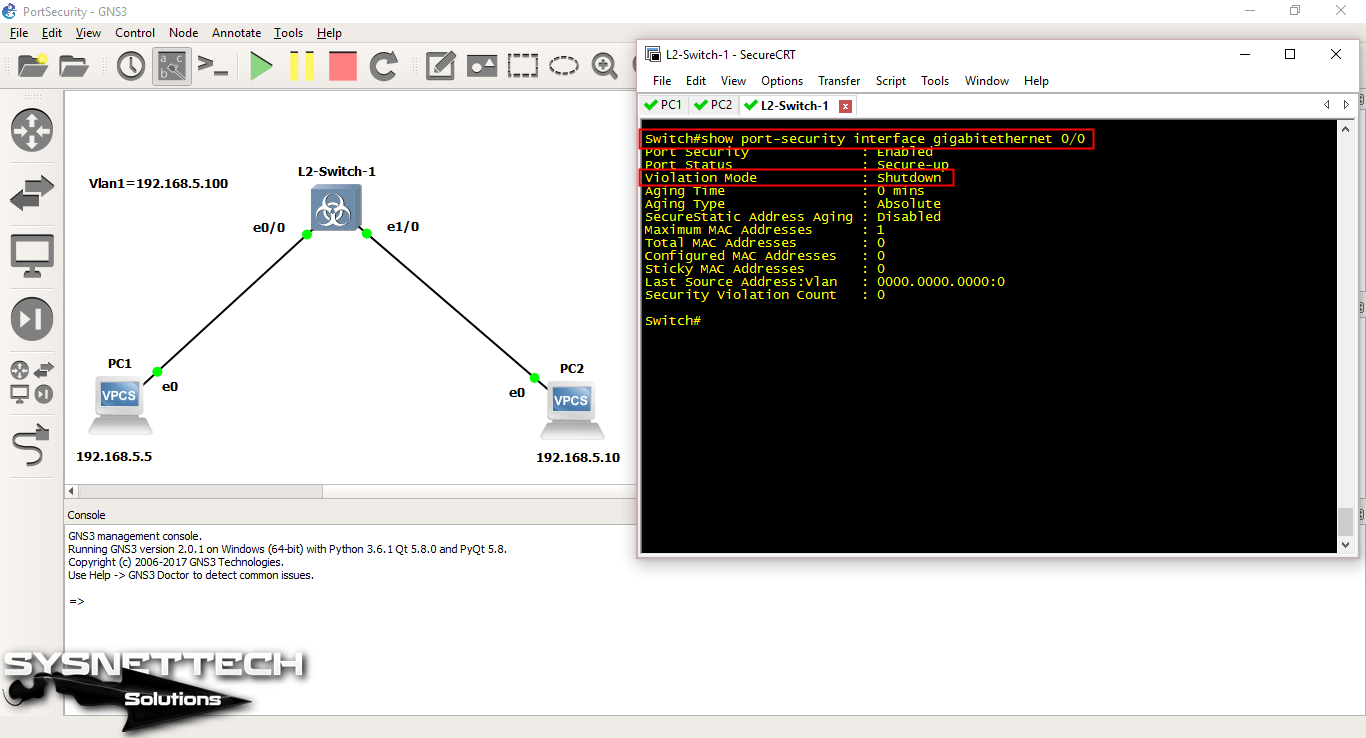

Adım 20

L2 Switch üzerinde show port-security interface gigabitethernet 0/0 komutunu uygulayarak arayüzün Port Güvenliği ile ilgili bilgileri ve ihlal durumunu inceleyebilirsiniz.

Adım 21

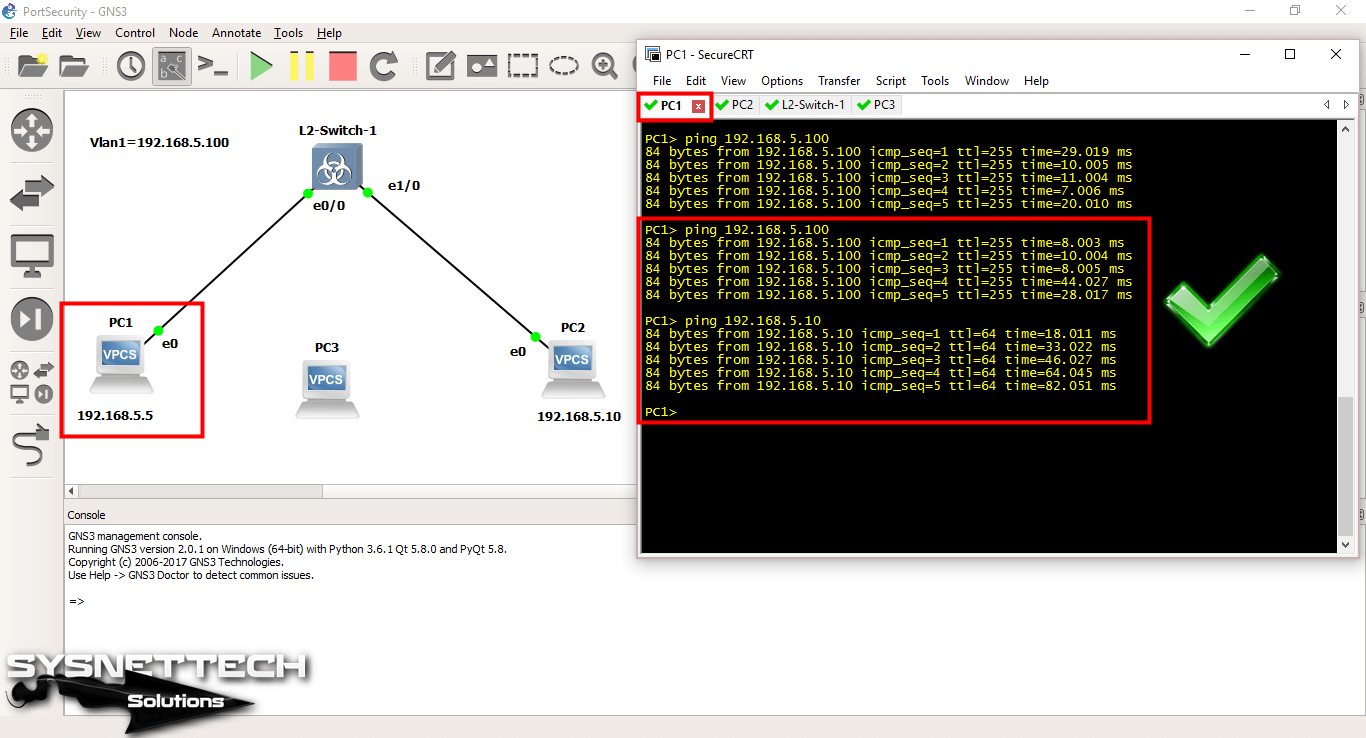

Port Security yapılandırdıktan sonra, PC’ler arasındaki bağlantıyı test etmek için, PC1’den PC2’ye ping atınız.

Adım 22

PC2’den PC1’e de ping işlemi başarılı olacaktır.

Adım 23

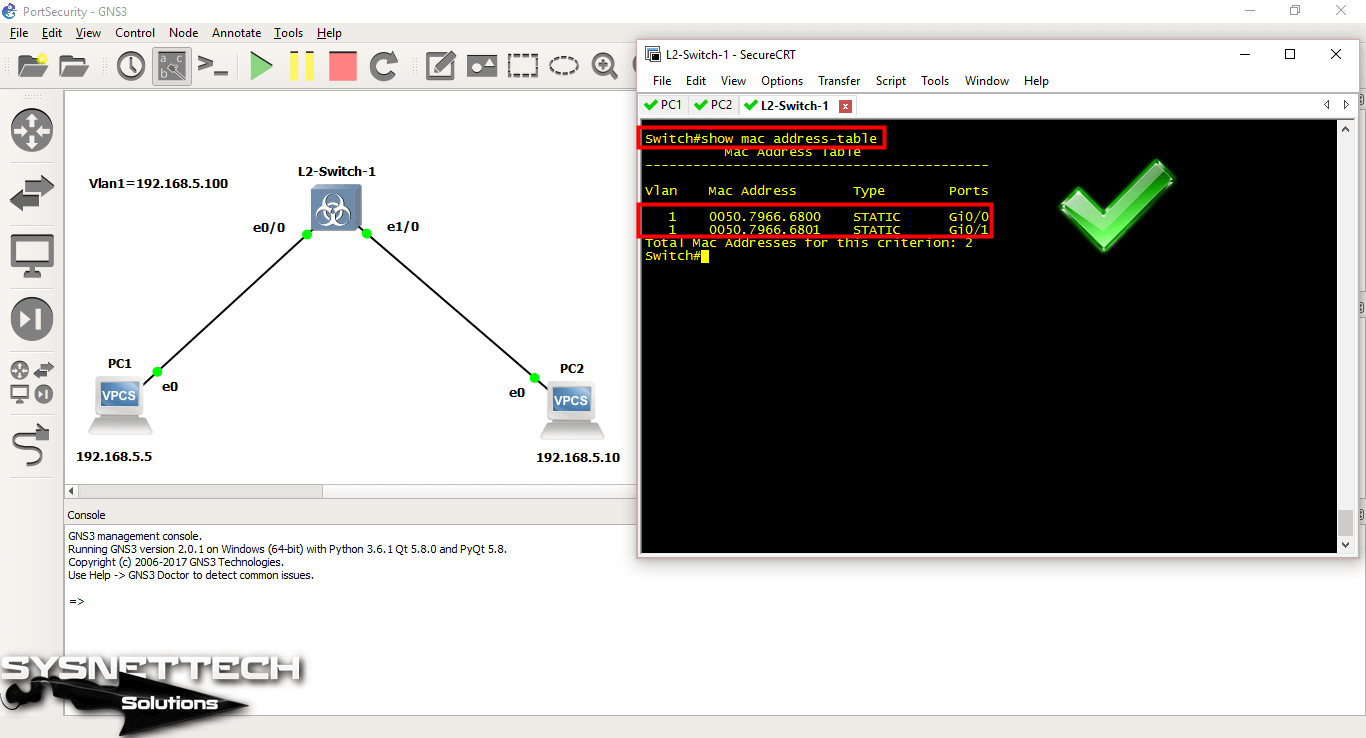

Bilgisayarlar arası Ping işlemi sonrası Cisco Switch üzerinde MAC adres tablosu güncellenmiştir.

Switch PC1 ve PC2’nin MAC adreslerini tablosuna kaydetti ve herhangi bir ihlal durumunda buradaki MAC adresleri ile kıyaslama yapacaktır.

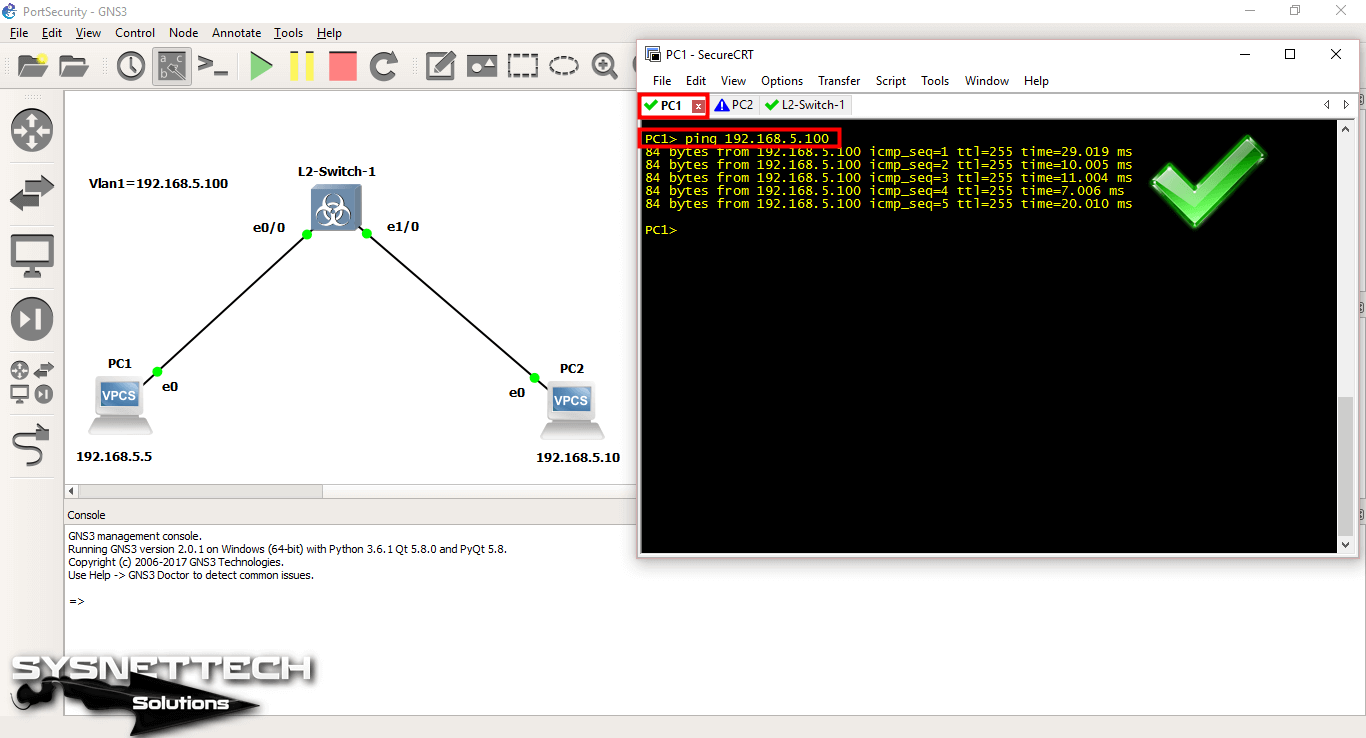

Adım 24

Bilgisayarlardan VLAN1’in IP adresine Ping attığınızda da test başarılı olacaktır.

Adım 25

PC2’den VLAN1’e Ping işlemi de başarılı olacaktır.

Adım 26

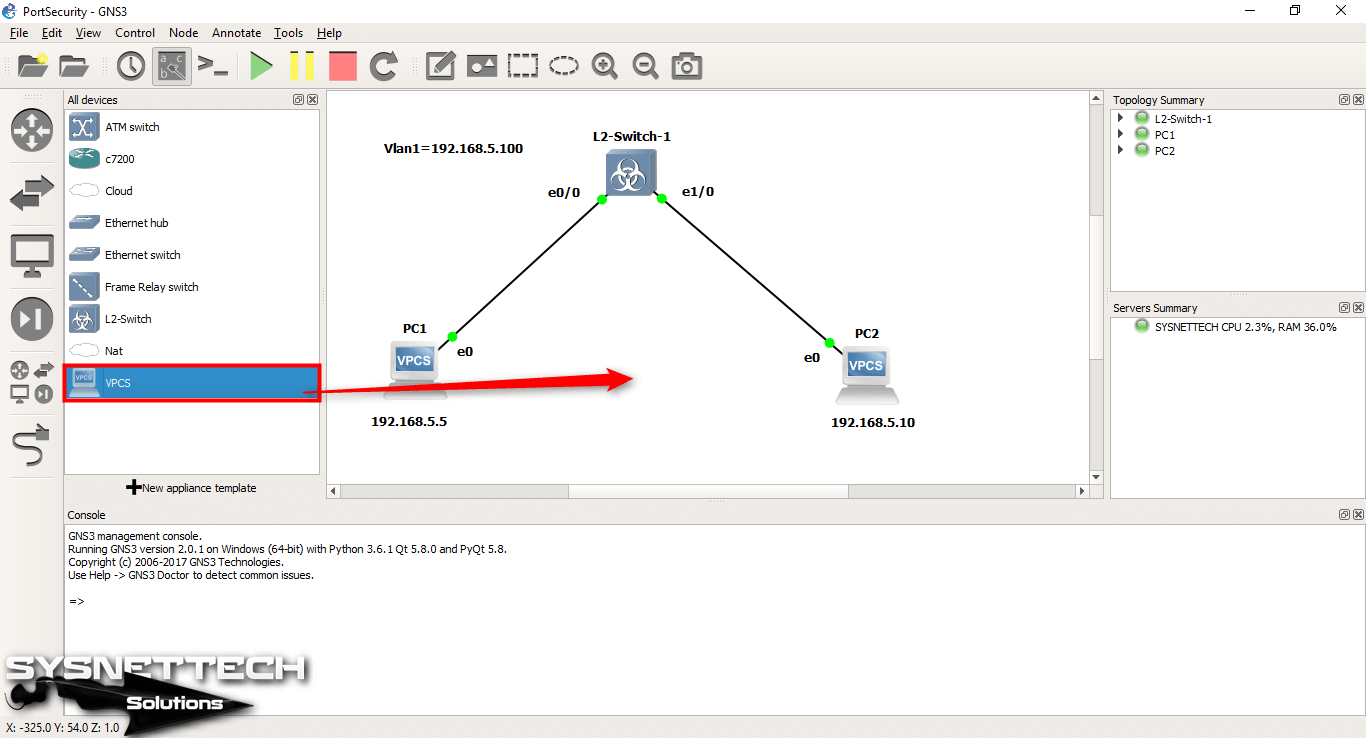

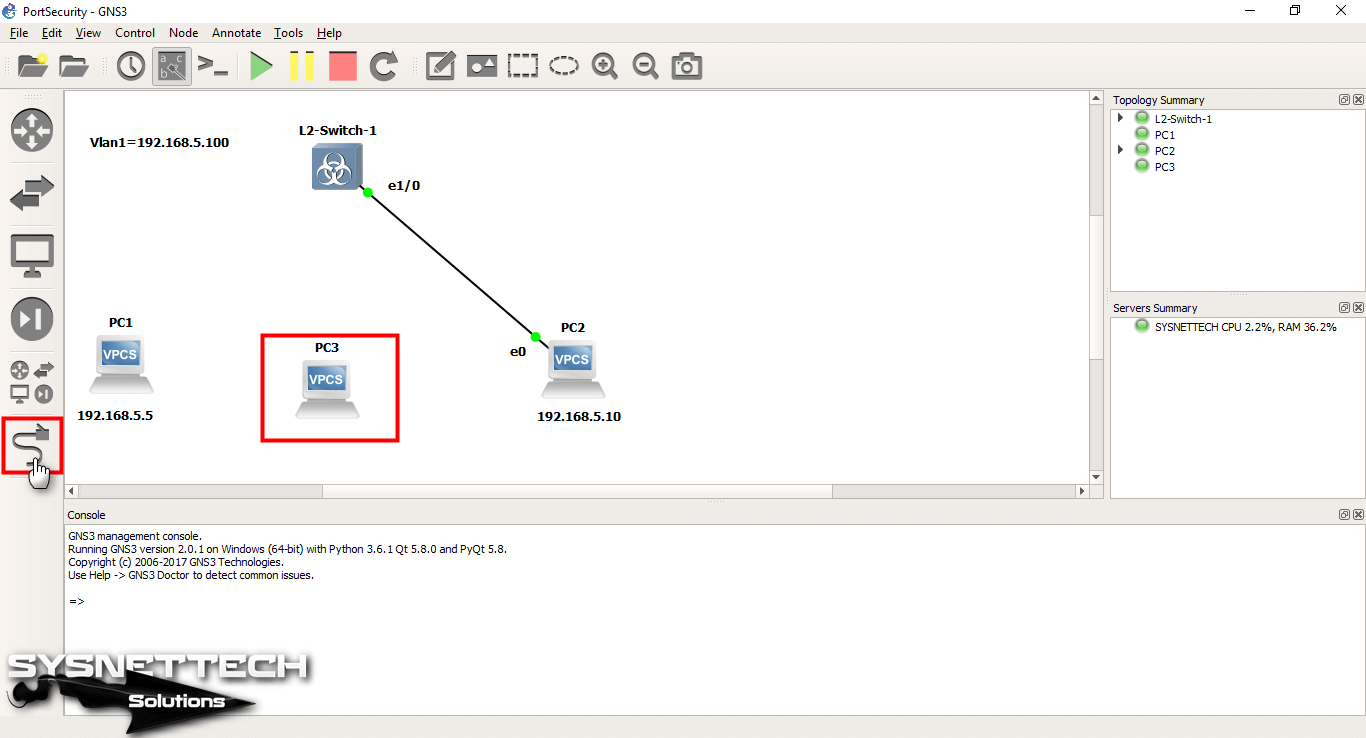

Port Security etkinleştirme adımlarından sonra, bu özelliğinin çalışıp çalışmadığını test etmek için çalışma alanına bir adet daha VPCS ekleyiniz.

Adım 27

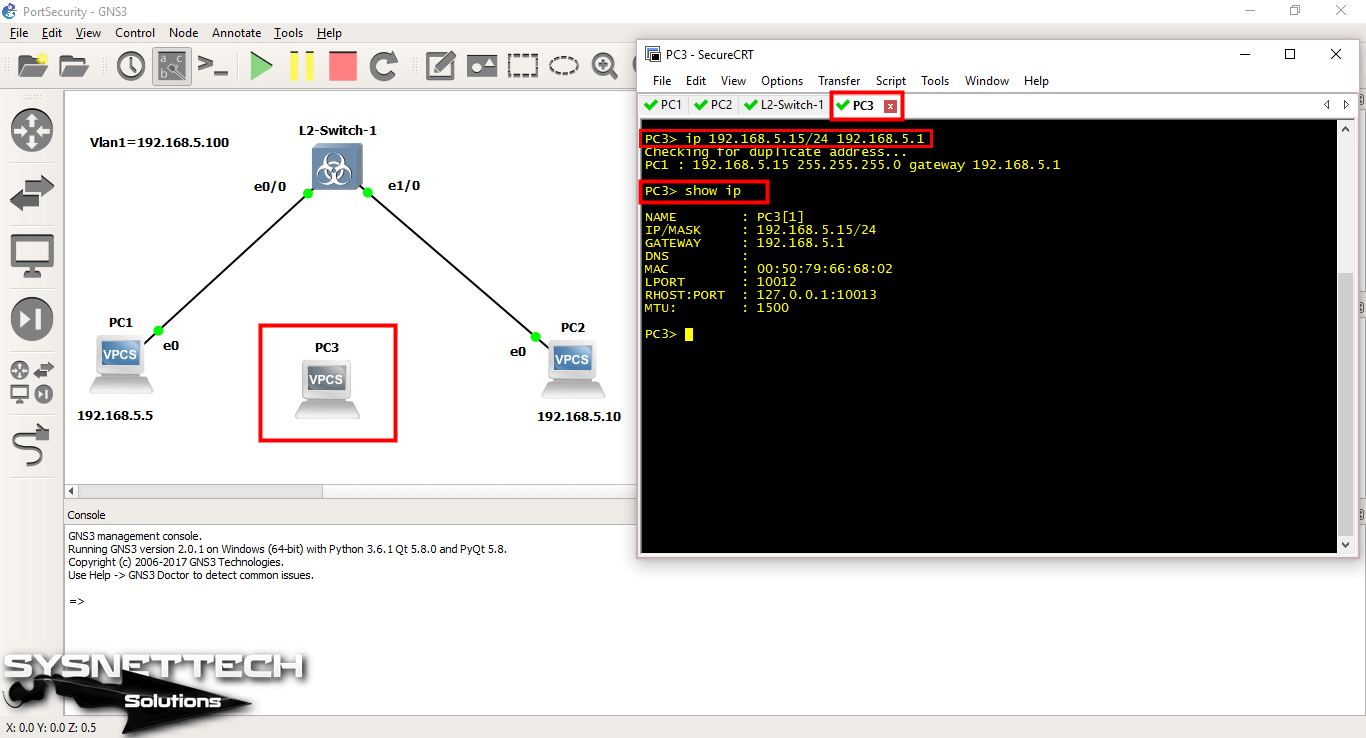

VPCS PC3’ün IP ayarlarını da aşağıdaki gibi yapılandırınız.

Adım 28

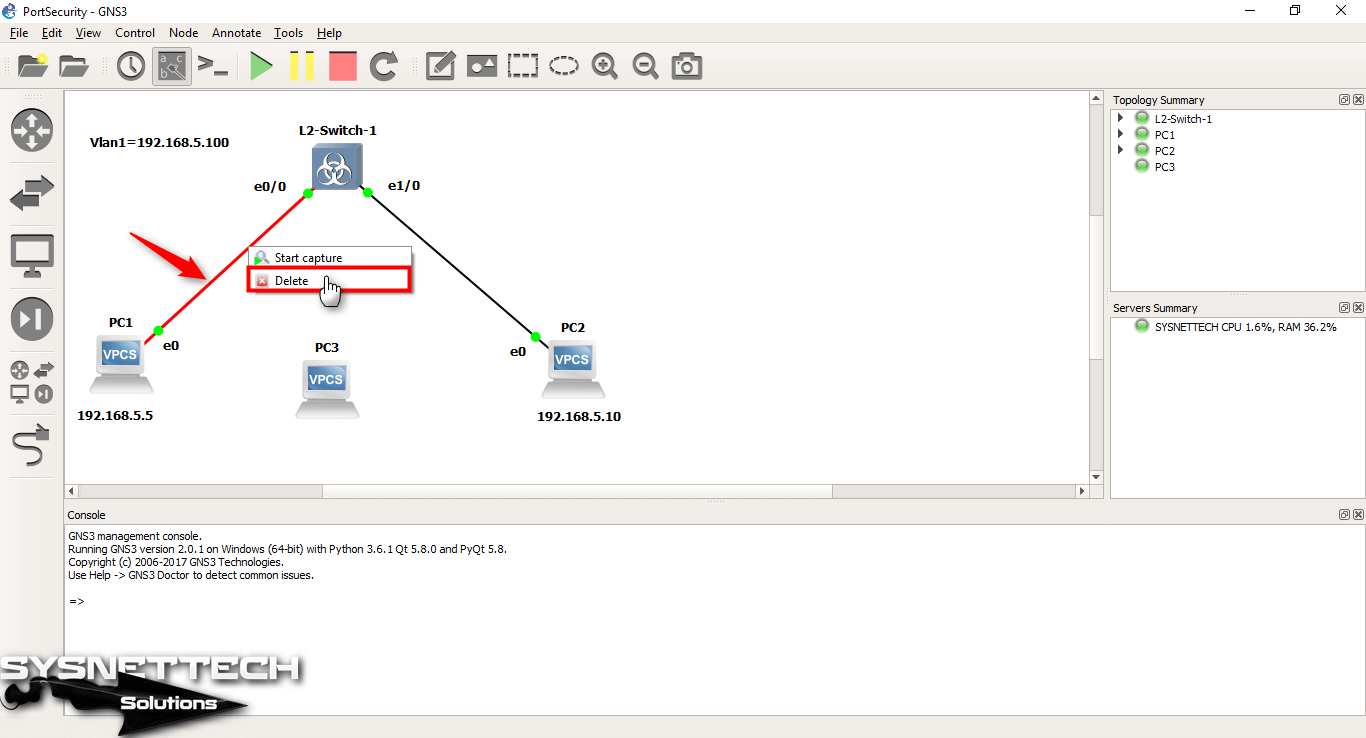

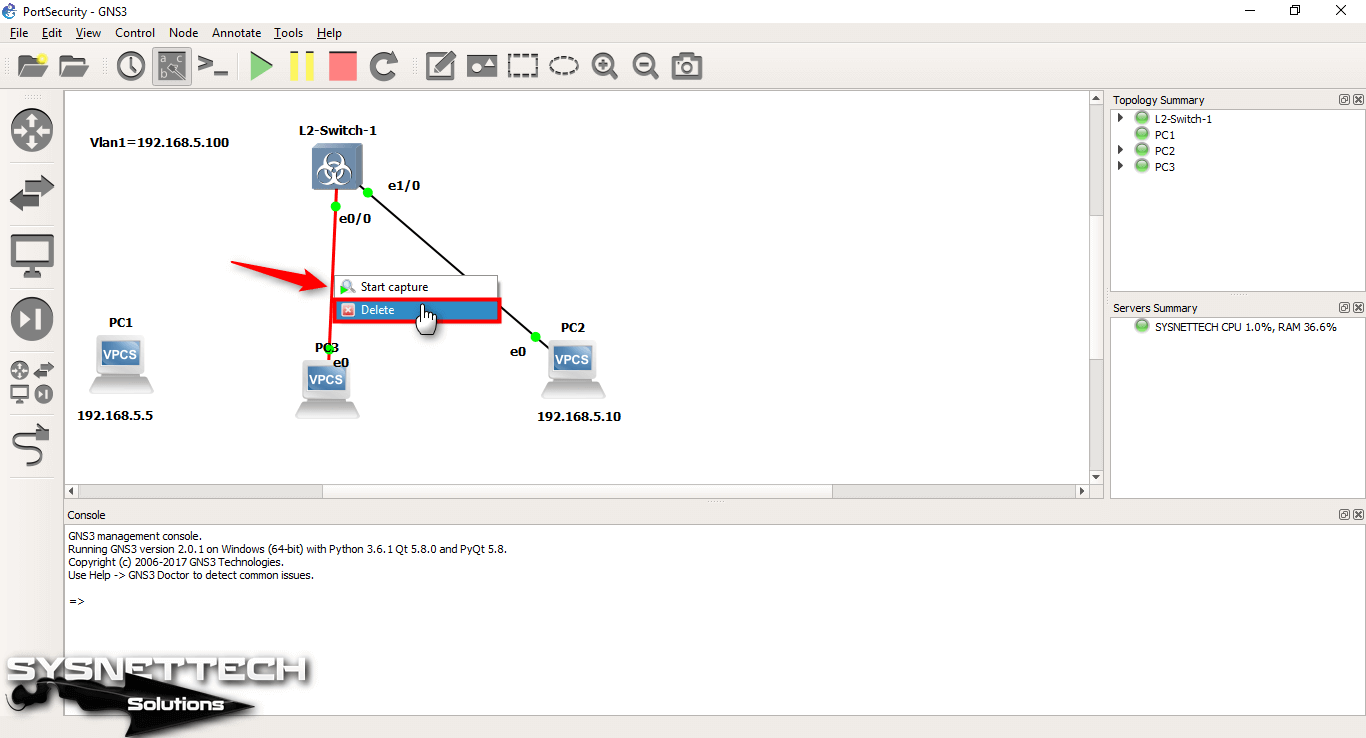

Şimdi, PC1 ile L2 Switch arasındaki kabloyu çıkarmak için sağ tuşa tıklayınız ve Delete (Sil) seçeneğine tıklayınız.

Adım 29

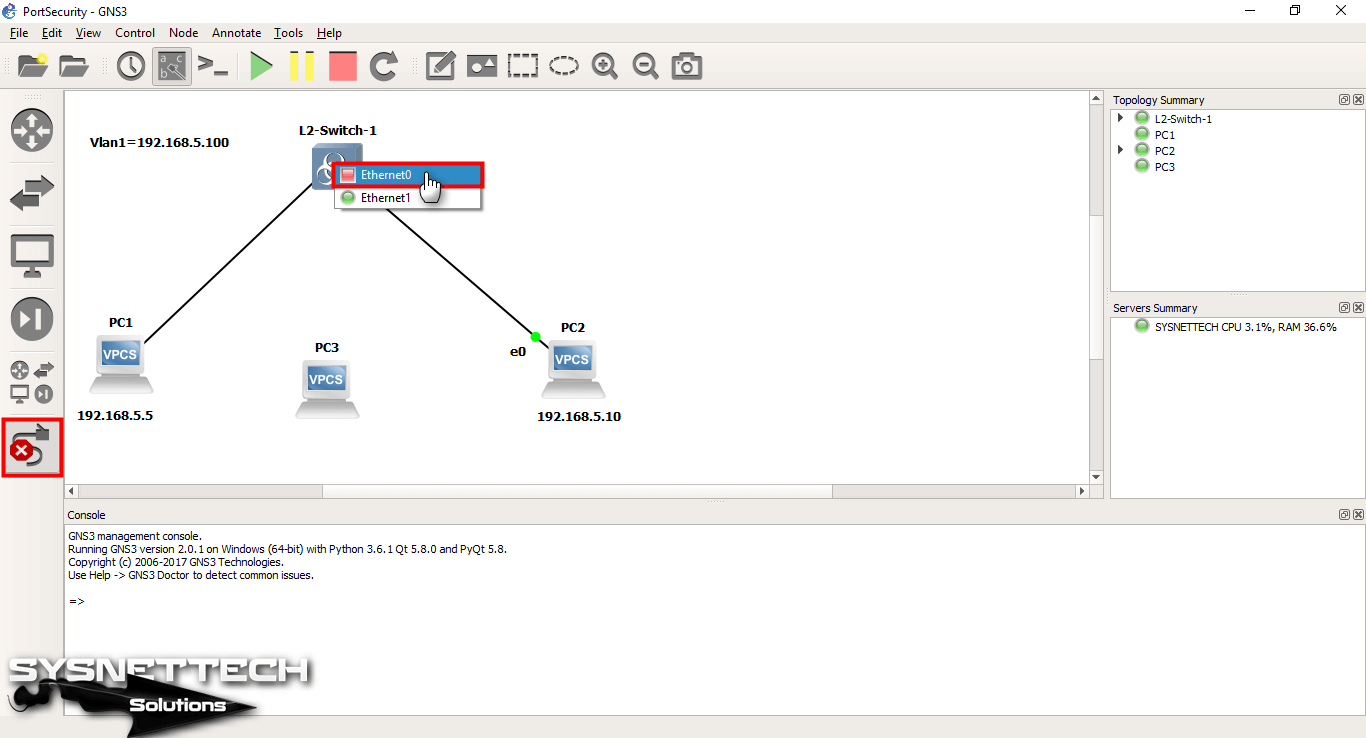

VPCS PC3’ü L2 Switch’e bağlamak için kablolama seçeneğine tıklayınız.

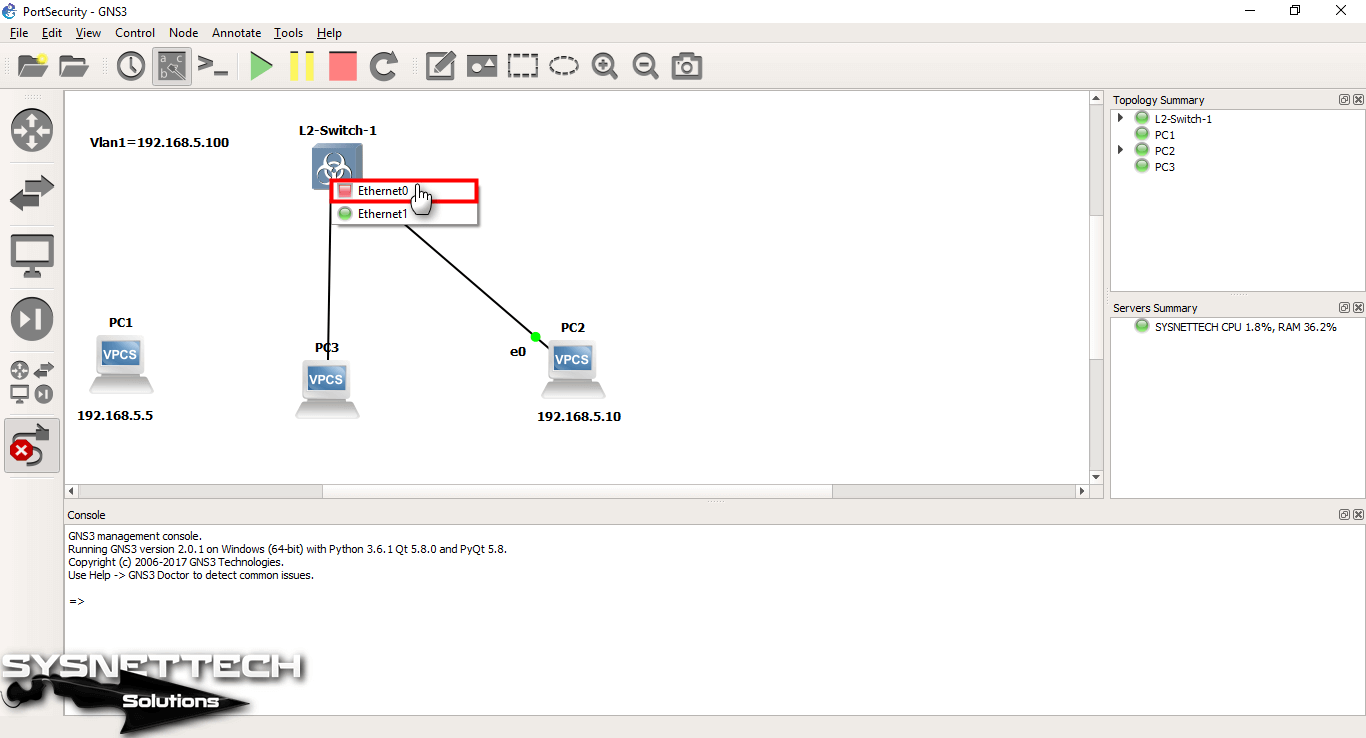

Adım 30

L2 Switch üzerine tıkladığınızda, Ethernet0/0 arayüzü seçiniz.

Bu arayüzde PC1 bağlıydı ve PC3’ü bağlayınca ne olacağını inceleyiniz.

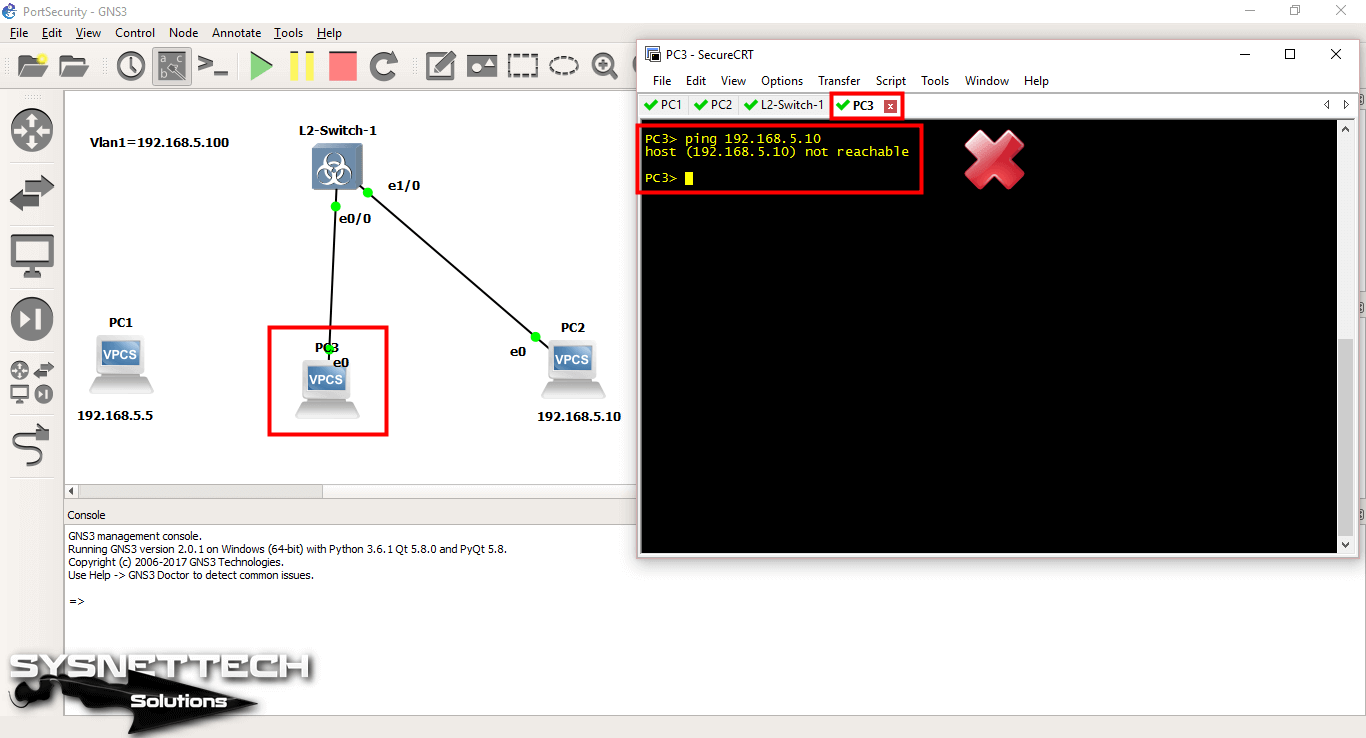

Adım 31

PC3’ten PC2’ye Ping attığınızda aşağıdaki gibi host ulaşılamaz mesajı alacaksınız.

Adım 32

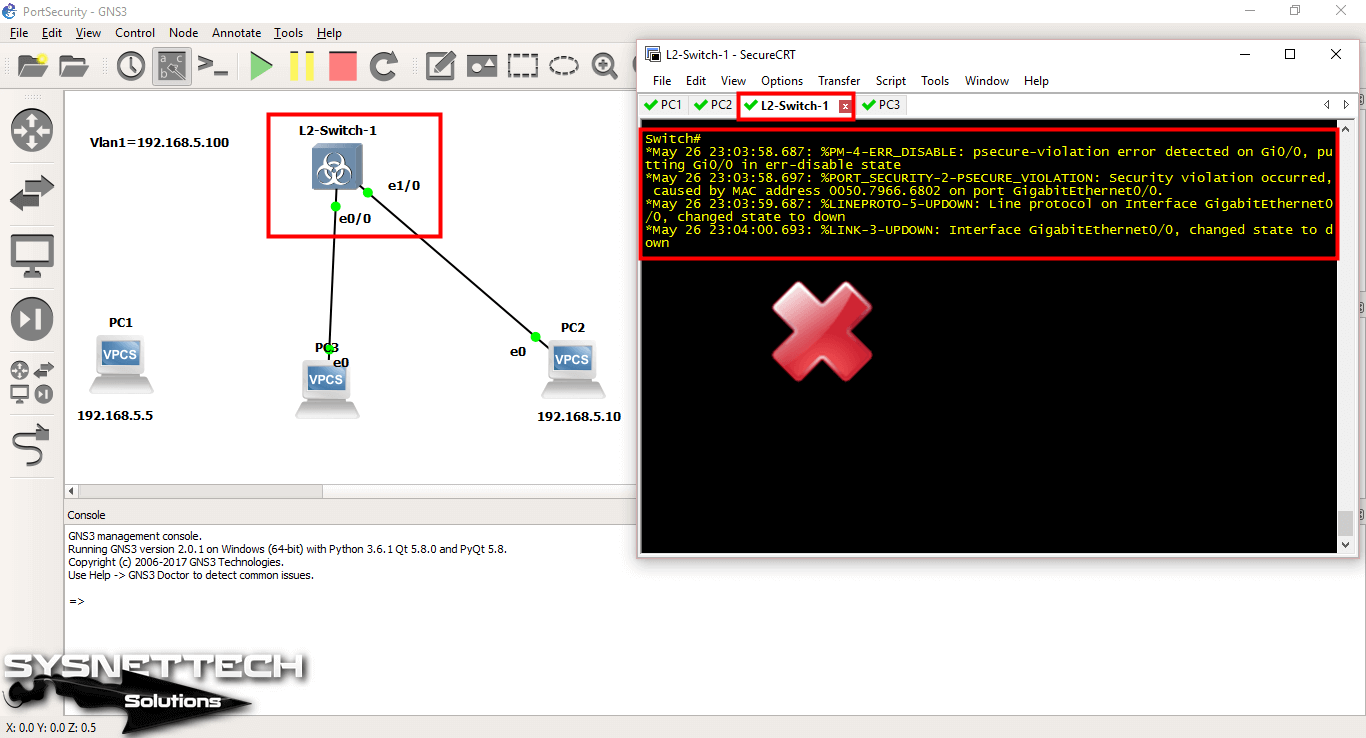

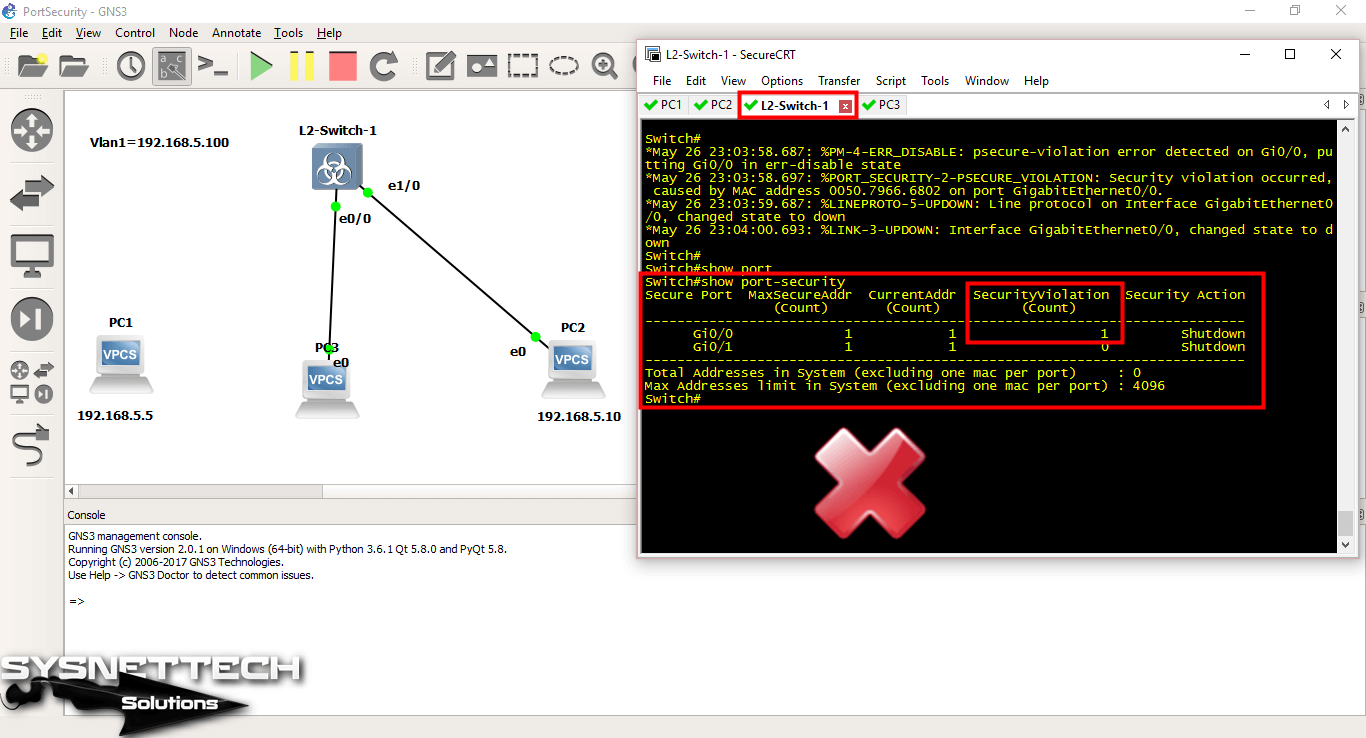

Switch’in konsolunda bir ihlal olduğu için aşağıdaki gibi log kayıtları görünücektir;

Switch#

*May 26 23:03:58.687: %PM-4-ERR_DISABLE: psecure-violation error detected on Gi0/0, putting Gi0/0 in err-disable state

*May 26 23:03:58.697: %PORT_SECURITY-2-PSECURE_VIOLATION: Security violation occurred, caused by MAC address 0050.7966.6802 on port GigabitEthernet0/0.

*May 26 23:03:59.687: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0, changed state to down

*May 26 23:04:00.693: %LINK-3-UPDOWN: Interface GigabitEthernet0/0, changed state to down

Switch#

Yukarıdaki log kaydında GigabitEthernet0/0 üzerinde bir güvenlik ihali olduğunu görebilirsiniz.

Bu bildiriden hemen sonra, Switch ilgili portu kapatacaktır.

Adım 33

L2 Anahtar üzerinde show port-security komutunu çalıştırdığınızda Gig0/0 üzerinde bir ihlal olduğunu kontrol ediniz.

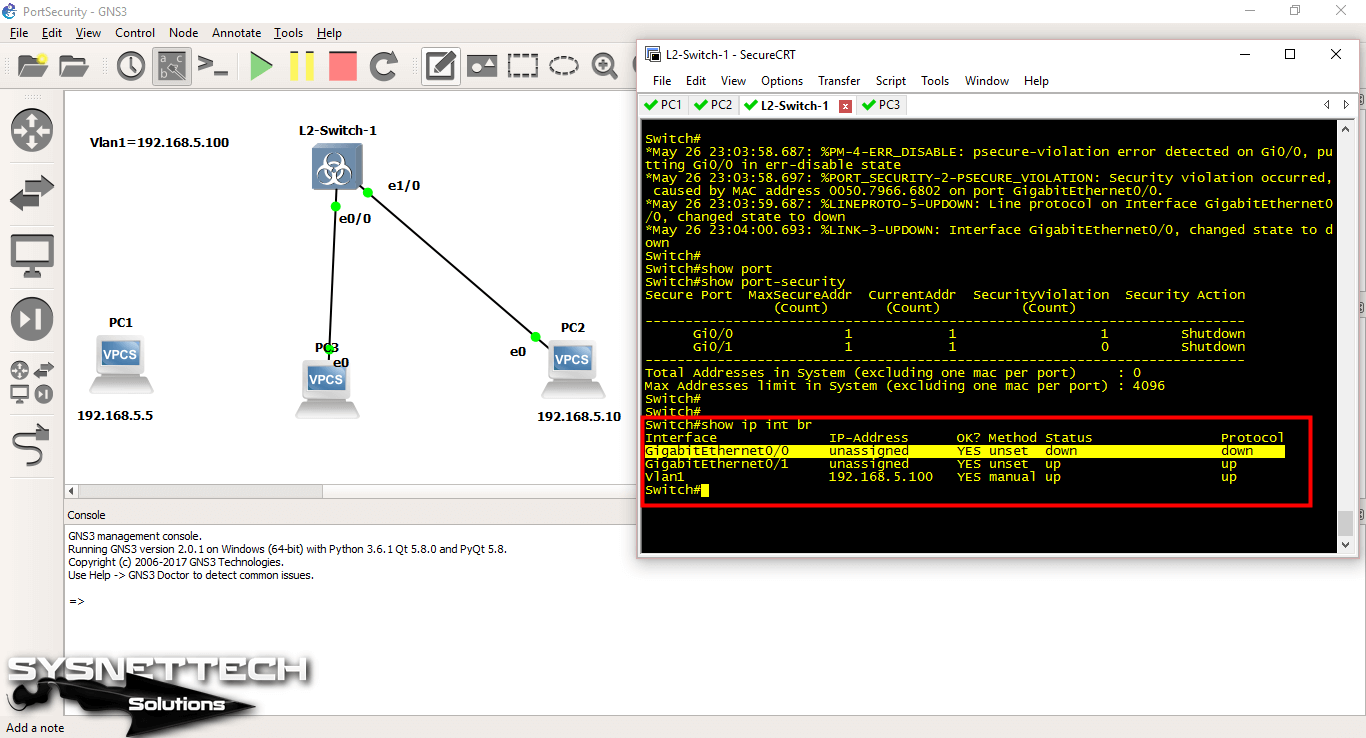

Adım 34

Aynı şekilde, L2 üzerinde show ip interface brief komutunu çalıştırarak arayüz durumlarını kontrol ettiğinizde, GigabitEthernet0/0 arayüzün kapalı olduğunu görebilirsiniz.

Adım 35

PC3 ağ ortamına Port Güvenliği nedeniyle ulaşamadı. PC1 bilgisayarı tekrardan L2 Anahtara bağlamak için kabloyu çıkarınız.

Adım 36

PC1’i tekrar L2 Anahtar üzerinde 0/0 arayüzüne bağlayınız.

Adım 37

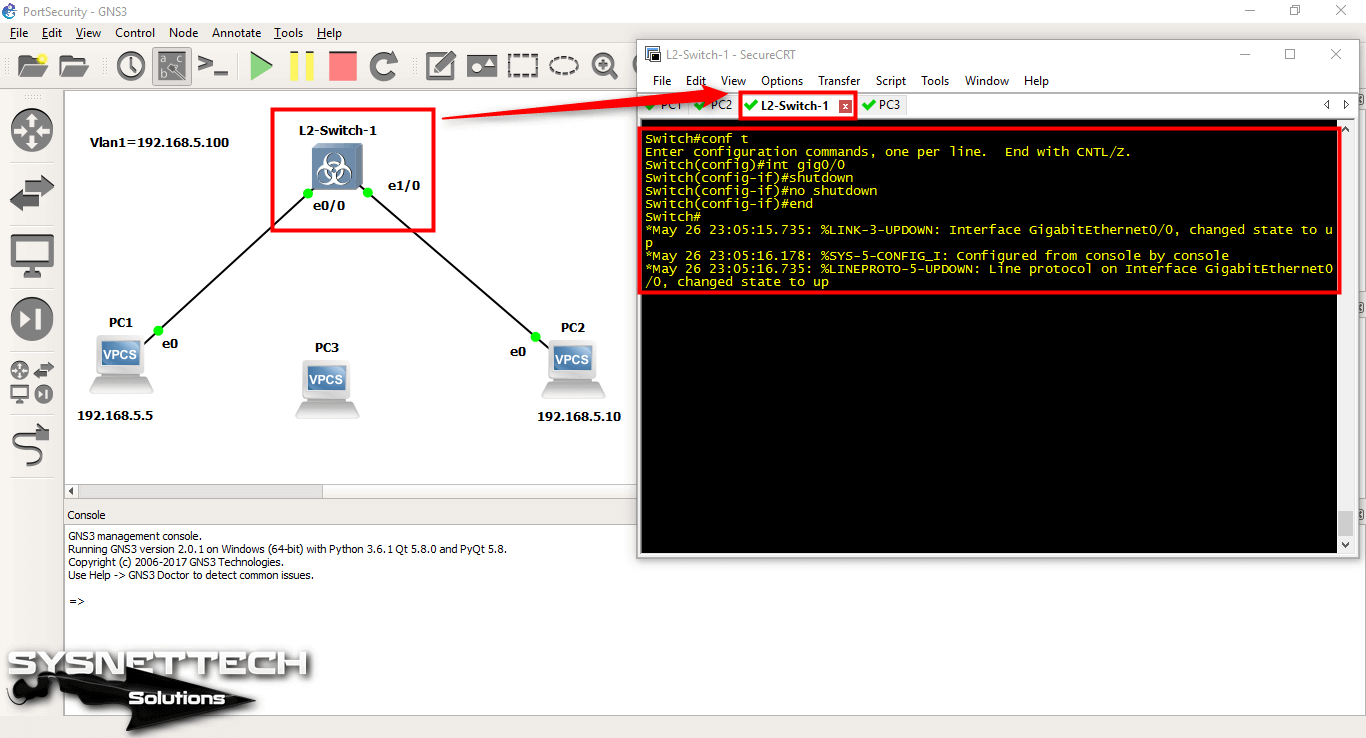

Cisco Switch Gig0/0 arayüzünü kapattığı için tekrardan aktif etmeniz gereklidir. Bu arayüzü tekrar akfit etmek için önce shutdown sonra no shutdown komutunu çalıştırınız.

Switch arayüzü başarıyla kapatarak kendini savunmaya aldı. Eğer Violation (İhlal) seçeneğini Restrict olarak ayarlasaydınız arayüz kapatılmayacaktı.

Adım 38

Tekrardan show port-security komutunu çalıştırdığınızda ihlal kısmının boş olduğunu görebilirsiniz.

Adım 39

PC1’in tekrardan ağ ortamına başarıyla eriştiğini görebilirsiniz!

Show Komutları

Switch#show port-security

Secure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action

(Count) (Count) (Count)

---------------------------------------------------------------------------

Gi0/0 1 0 0 Shutdown

Gi0/1 1 0 0 Shutdown

---------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 0

Max Addresses limit in System (excluding one mac per port) : 4096

Switch#

Switch#show port-security interface gigabitethernet 0/0

Port Security : Enabled

Port Status : Secure-up

Violation Mode : Shutdown

Aging Time : 0 mins

Aging Type : Absolute

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 1

Total MAC Addresses : 0

Configured MAC Addresses : 0

Sticky MAC Addresses : 0

Last Source Address:Vlan : 0000.0000.0000:0

Security Violation Count : 0

Switch#

Switch#show mac address-table

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

1 0050.7966.6800 STATIC Gi0/0

1 0050.7966.6801 STATIC Gi0/1

Total Mac Addresses for this criterion: 2

Switch#

Switch# *May 26 23:03:58.687: %PM-4-ERR_DISABLE: psecure-violation error detected on Gi0/0, putting Gi0/0 in err-disable state *May 26 23:03:58.697: %PORT_SECURITY-2-PSECURE_VIOLATION: Security violation occurred, caused by MAC address 0050.7966.6802 on port GigabitEthernet0/0. *May 26 23:03:59.687: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0, changed state to down *May 26 23:04:00.693: %LINK-3-UPDOWN: Interface GigabitEthernet0/0, changed state to down Switch#

Switch#show port-security

Secure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action

(Count) (Count) (Count)

---------------------------------------------------------------------------

Gi0/0 1 1 1 Shutdown

Gi0/1 1 1 0 Shutdown

---------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 0

Max Addresses limit in System (excluding one mac per port) : 4096

Port Security Etkinleştirme ⇒ Video

Port Security etkinleştirmek için aşağıdaki videoyu izleyebilir ve ayrıca bize destek olmak için YouTube kanalımıza abone olabilirsiniz!

Son Söz

Bu yazımızda, L2 Switch üzerinde Port Security konfigürasyonu işlemini tamamladık. Gerçek senaryoda Port Güvenliği uygularken, MAC adreslerini Static olarak yapılandırmanızda fayda vardır. Bizi takip ettiğiniz için teşekkürler!

İlgili Yazılar

♦ Cisco IOU Kurulumu

♦ VLAN Oluşturma

♦ GNS3 Katman 3 Anahtar Kullanımı

♦ Cisco IOS’u TFTP’ye Yedekleme

♦ Cisco TFTP Sunucu Kullanımı